| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

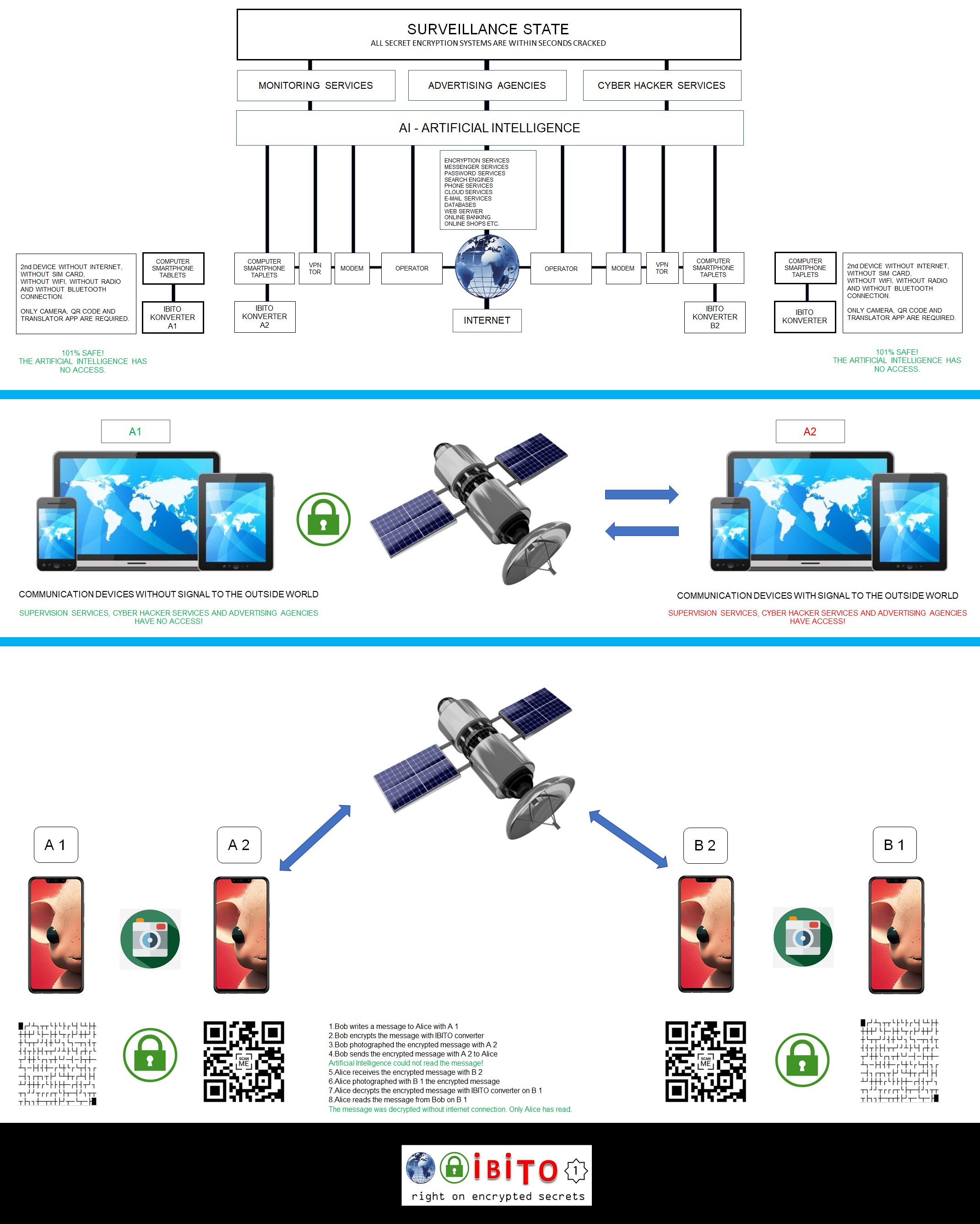

Warum Sie Ihre Daten oder Nachrichten 101 %

verschlüsseln sollten

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

Ihre Daten sind eine immer wertvollere Ware

geworden, die es nun besonders zu schützen gilt.

|

|

| |

Denn es gibt zahllose legale, jedoch auch illegale

Versuche, persönliche und

|

|

| |

geschäftliche Informationen über Menschen,

Unternehmen und Organisationen zu erhalten.

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

Jeder Mensch hat das Recht auf ein privates Leben,

das außerhalb der Sichtweite von

|

|

| |

staatlichen Stellen stattfindet. Nicht umsonst

wurden etwa die Unverletzlichkeit der

|

|

| |

Wohnung und das Briefgeheimnis ins Grundgesetz

aufgenommen .

|

|

| |

Das anonyme Surfen im Internet sowie die

Verschlüsselung von privaten Daten und

|

|

| |

E-Mails sind aus diesem Grund kein verdächtiges

Verhalten, sondern lediglich Ausdruck

|

|

| |

des Wunsches nach einem unbehelligten

Privatleben.

|

|

| |

|

|

|

|

|

| |

Was ist heute noch sicher?

|

|

| |

|

|

|

|

|

| |

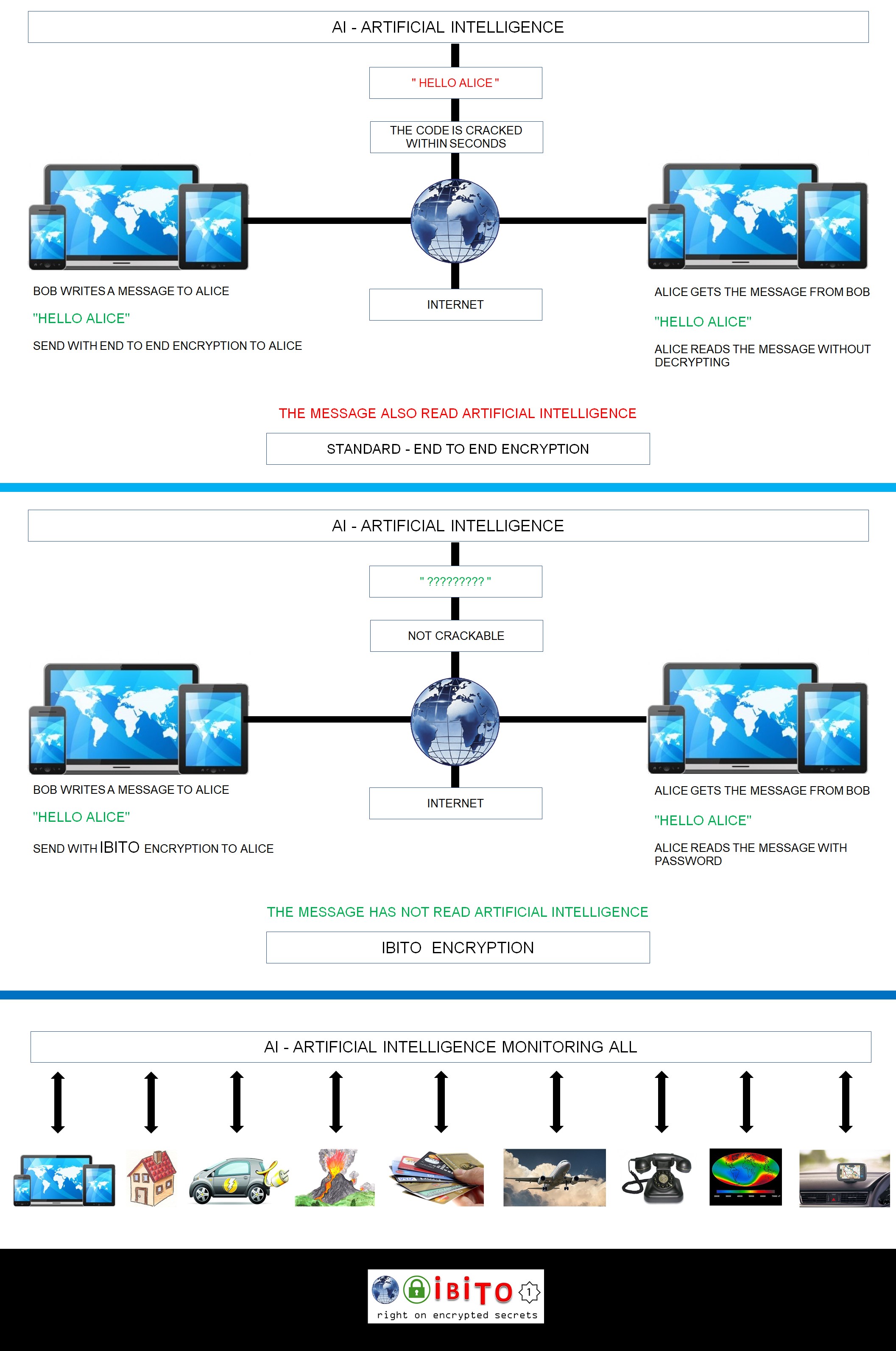

Bei all den riesigen Rechenzentren, welche mit

Hochleistungscomputern den gesamten

|

|

| |

Datenverkehr im Internet überwachen und, falls

notwendig, entschlüsseln, lässt sich der

|

|

| |

Eindruck gewinnen, dass es echte Datensicherheit im

Internet überhaupt nicht mehr

|

|

| |

gibt. Wenn jede E-Mail abgefangen werden kann und

jede Verschlüsselungstechnik ein

|

|

| |

Hintertürchen für die ÜBERWACHUNGSDIENSTE

offenlässt, stellt sich die Frage,

|

|

| |

wozu man sich noch die Mühe machen und eine

Verschlüsselungs-Software einsetzen sollte ?

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

Doch der Eindruck, dass den Geheimdiensten ohnehin

alles offensteht, ist falsch.

|

|

| |

Tatsächlich sind die meisten verwendeten

Krypto-Algorithmen nach gegenwärtigem

|

|

| |

Kenntnisstand immer noch tauglich, um die eigenen

Daten vor fremden Blicken zu

|

|

| |

verbergen. Die Schwachpunkte sitzen an anderen

Stellen, etwa bei einem zu kurzen oder

|

|

| |

leicht zu erratenden Kennwort oder bei der

Software, die diese Algorithmen verwendet.

|

|

| |

|

|

|

|

|

| |

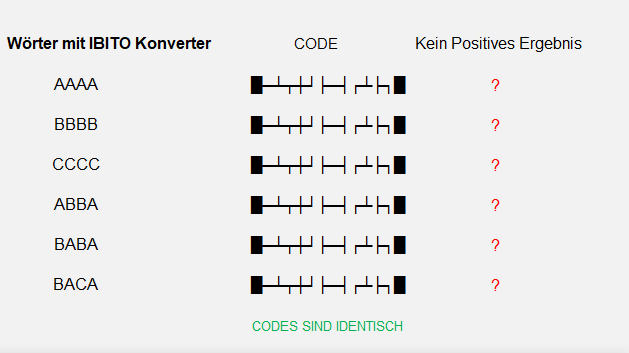

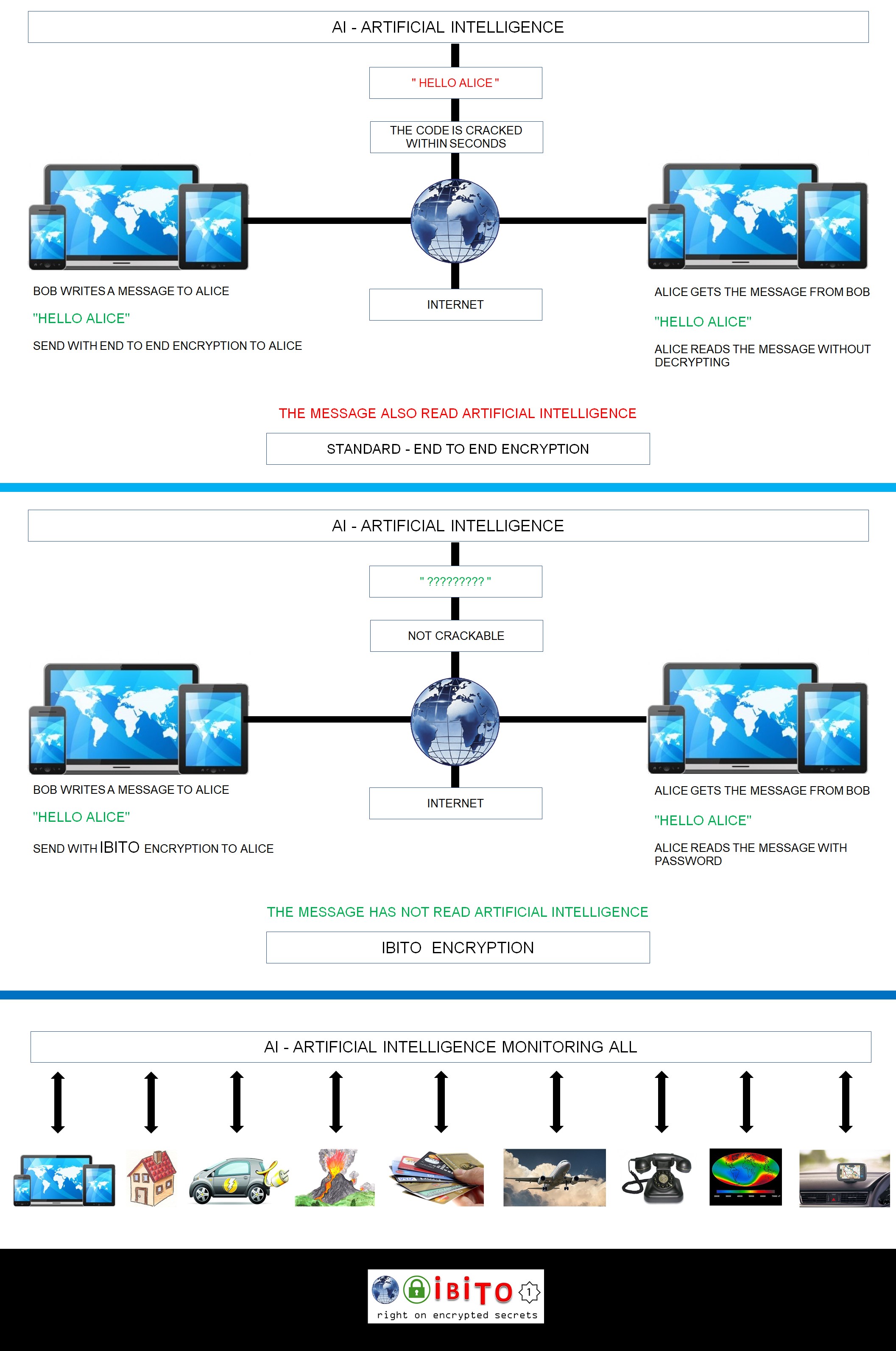

Ende zu Ende Verschlüsselung

|

|

| |

|

|

|

|

|

| |

Alle Verschlüsselungsprogramme haben Masterkey ,

ein Sicherheitsschlüssel für Hintertürchen.

|

|

| |

|

|

|

|

|

| |

Nachteile :

|

|

| |

Sie als Absender senden eine Nachricht

verschlüsselt an Empfänger 1.

|

|

| |

Empfänger 1 bekommt die verschlüsselte Nachricht

und kann entschlüsselt ( Klartext ) lesen.

|

|

| |

Ihre verschlüsselte Nachricht wird von mehreren

Organisationen auf Datenbanken gespeichert.

|

|

| |

Ihre verschlüsselte Nachricht wird bei Bedarf

entschlüsselt, um den Klartext ausfindig zumachen.

|

|

| |

Absender und Empfänger haben unterschiedliche

Schlüssel und trotzdem wird verschlüsselte

|

|

| |

Nachricht entschlüsselt .Weil es einen dritten

geheimen öffentlichen Schlüssel gibt.

|

|

| |

Diese dritte geheimen öffentlichen Schlüssel können

auch Überwachungsdienste besitzen.

|

|

| |

Somit sind Sicher eingestufte ENDE ZU ENDE

Verschlüsselungsprogramme nicht über 99,9 % sicher.

|

|

| |

|

|

|

|

|

| |

IBITO - Ibikli Verschlüsselung

|

|

| |

|

|

|

|

|

| |

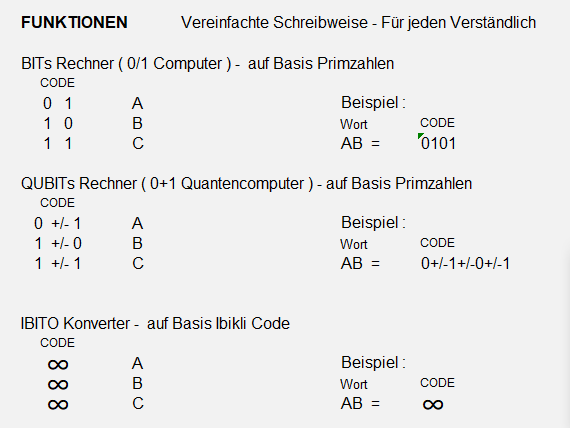

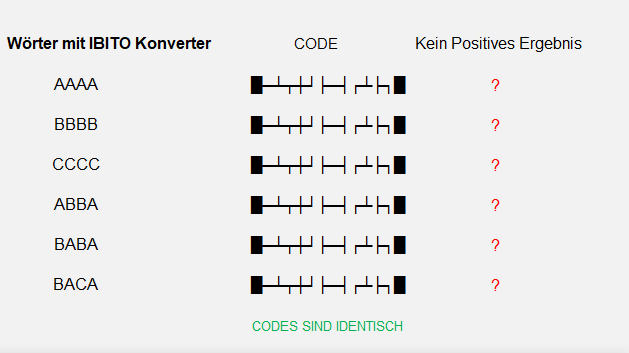

Ibikli Verschlüsselung ist mit Ibikli Code

entwickelte Verschlüsselungssystem ohne Masterkey.

|

|

| |

Es gibt kein Sicherheitsschlüssel für Hintertürchen

und keinen öffentlichen Schlüssel und ist somit

|

|

| |

101 % SICHER .

|

|

| |

|

|

|

|

|

| |

Sicherheit

|

|

| |

|

|

|

|

|

| |

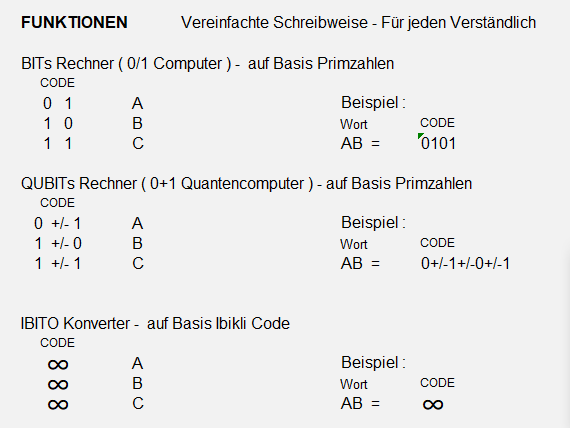

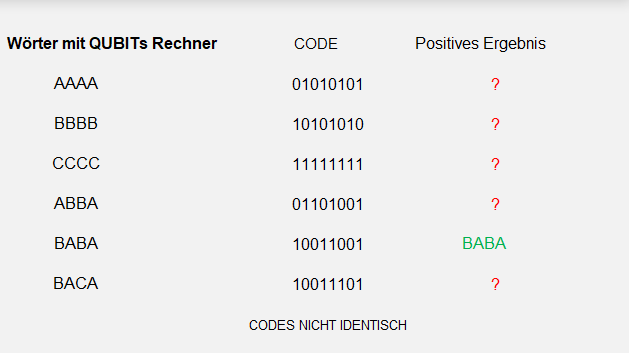

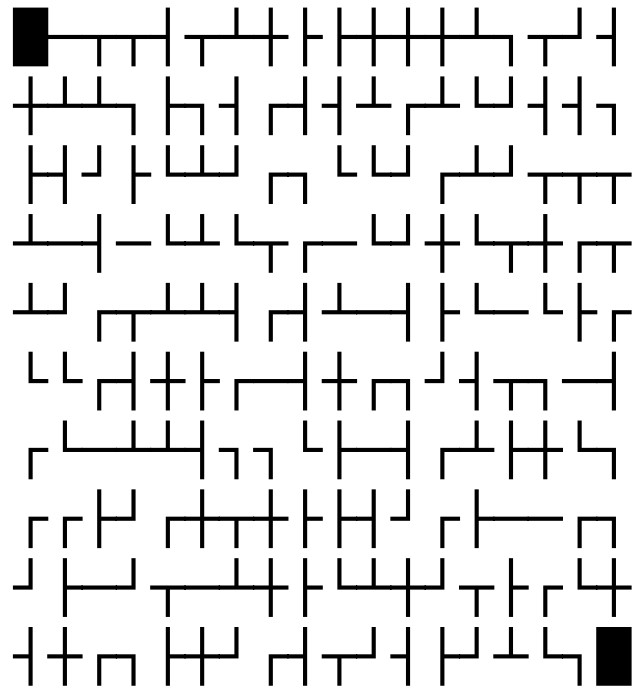

Alle Nachrichten Verschlüsselungssysteme können mit

BITs Rechner innerhalb bestimmter Zeit,

|

|

| |

je nach Schlüssellänge entschlüsselt werden.

|

|

| |

Vorteil : Bei Passwort Verlust kann neues Passwort

erstellt werden oder mit Masterkey

|

|

| |

verschlüsselte Daten entschlüsselt werden.

|

|

| |

Nachteil : Verschlüsselung ist nicht über 99,99 %

sicher.

|

|

| |

|

|

|

|

|

| |

Alle Nachrichten Entschschlüsselungssysteme können

mit Qubits Rechner innerhalb von Sekunden,

|

|

| |

je nach Schlüssellänge entschschlüsselt werden.

|

|

| |

Vorteil : Bei Passwort Verlust kann neues Passwort

erstellt werden oder mit Masterkey

|

|

| |

verschlüsselte Daten entschlüsselt werden.

|

|

| |

Nachteil : Verschlüsselung ist nicht über 99,99 %

sicher.

|

|

| |

|

|

|

|

|

| |

Mit Ibito Konverter verschlüsselte Nachrichten

können mit BITs oder Qubits Rechner nicht

|

|

| |

entschlüsselt werden.

|

|

| |

Nachteil : Bei Passwort Verlust erfolgt keine Daten

oder Nachrichten Entschlüsselung.

|

|

| |

Wenn Sie Ihre Passwort verlieren,können

verschlüsselte Daten oder Nachrichten nicht wieder

|

|

| |

entschlüsselt werden.

|

|

| |

Ibito Konverter verfügt kein Masterkey.

|

|

| |

Vorteil : Verschlüsselung ist 101 % sicher.

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

ZWANGSENTSCHLÜSSELUNG mit BITs Rechner :

|

|

| |

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000000001

|

Schritt 1

|

|

| |

FSNVHJFUTOLAN1H5J12HKF0GB8GL91GHF1DDXXLSSEFRF452120KMXFIKJL

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000000010

|

Schritt 2

|

|

| |

LSXDXXKV521HH7GKJDUEHKFDDF85FGG01HLGKFGOFRLDXYXYUSD2221FF

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000000100

|

Schritt 3

|

|

| |

GGFKKBBVBCKSKYXXXX12S54DS555D222D11DD88477F4F5D4DD6D5DDCF

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000001000

|

Schritt 4

|

|

| |

ASBYJS2255FFJCJXXX98554DDLDKJFDD544FLVOOVKFMC221CFKDKJJJXXX

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000010000

|

Schritt 5

|

|

| |

UUDFUDJJDHRTEUJXXY221144587C55554C53654C5DD522S2XXXCXXSXYXX

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000001000110000100000

|

Schritt 6000000

|

|

| |

IRIJTNMFVV2022B55H5J87J85HG4F4DSY5XXC45D55C4D555FCX6555C4C41C

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000001111000001100001000000

|

Schritt 70000000

|

|

| |

GOLLHOOHOOFKKFKDLLXSCXS22144AY74Y521CC555D1C1D2112D2144C22

|

|

|

|

|

|

|

| |

0000000111100000000000001111110000011000100001111000001100001000000

|

Schritt 800000000

|

|

| |

FSNVHJFUTOLAN1H5J12HKF0GB8GL91GHF1DDXXLSSEFRF452120KMXFIKJL

|

|

|

|

|

|

|

| |

0000000000000000000000000000000111100000111000011100000011111111001

|

Schritt 9000000000

|

|

| |

211DDKDJKKSD87XXXDKDODKFFD254SS22D1D5S112S5DDXXXX24X5XXXYY

|

|

|

|

|

|

|

| |

1110001111111100111110111100111110000111111111111100111010110110111

|

Schritt 99999999999999999……..

|

|

| |

HELLO ALICE

|

◄

ERGEBNIS

|

|

| |

|

|

|

|

|

| |

KLARTEXT : HELLO ALICE

|

|

| |

Endschlüsselungsdauer je nach BIT Grösse über

Millionen von Jahren.

|

|

| |

|

|

|

|

|

| |

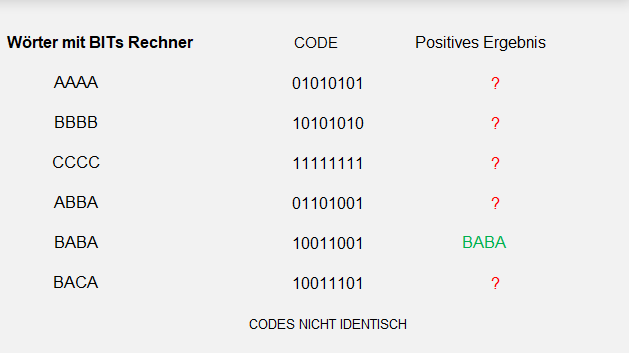

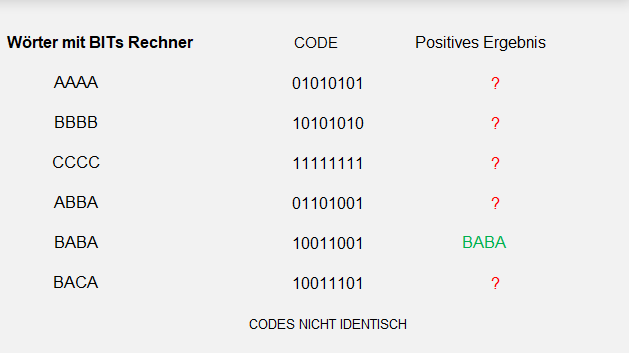

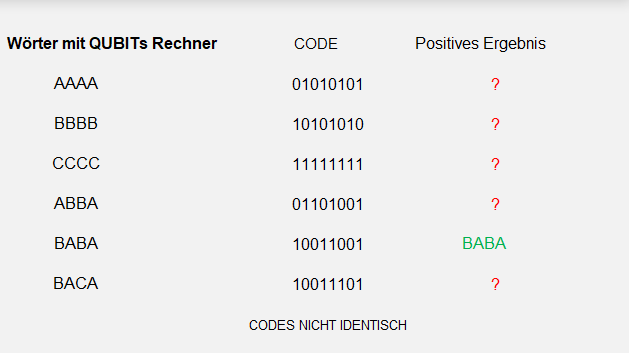

BITs - Rechner ( 0 oder 1 Computer ) verarbeitet

jede mögliche Kombination in mehreren Schritten.

|

|

| |

Verschlüsselungssysteme sind so lange sicher,bis

positives Ergebnis stattfindet.

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

ZWANGSENTSCHLÜSSELUNG mit QUBITs Rechner (

Quantencomputer ) :

|

|

| |

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000000001

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000000010

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000000100

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000001000

|

|

|

|

|

|

|

| |

0000000000000000000000000000000000000000000000000000000000000010000

|

Nur 1 Schritt

|

|

| |

0000000000000000000000000000000000000000000000000001000110000100000

|

erforderlich !

|

|

| |

0000000000000000000000000000000000000000000001111000001100001000000

|

|

|

|

|

|

|

| |

0000000000000000000000011111000011100000111000000000001000010011110

|

|

|

|

|

|

|

| |

0000000000000000000000000000000111100000111000011100000011111111001

|

|

|

|

|

|

|

| |

1111111111111111111111111111111111111111111111111111111111111111111

|

|

|

|

|

|

|

| |

|

|

|

|

|

| |

HELLO ALICE

|

◄

ERGEBNIS

|

|

| |

|

|

|

|

|

| |

KLARTEXT : HELLO ALICE

|

|

| |

Endschlüsselungsdauer je nach QUBITs Grösse

innerhalb von Sekunden.

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

QUBITs - Rechner ( Quantencomputer ) verarbeitet

alle möglichen Kombinationen in einem Schritt.

|

|

| |

Jede Verschlüsselungssystem ist somit nicht über

99,99% sicher.

|

|

| |

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

| |

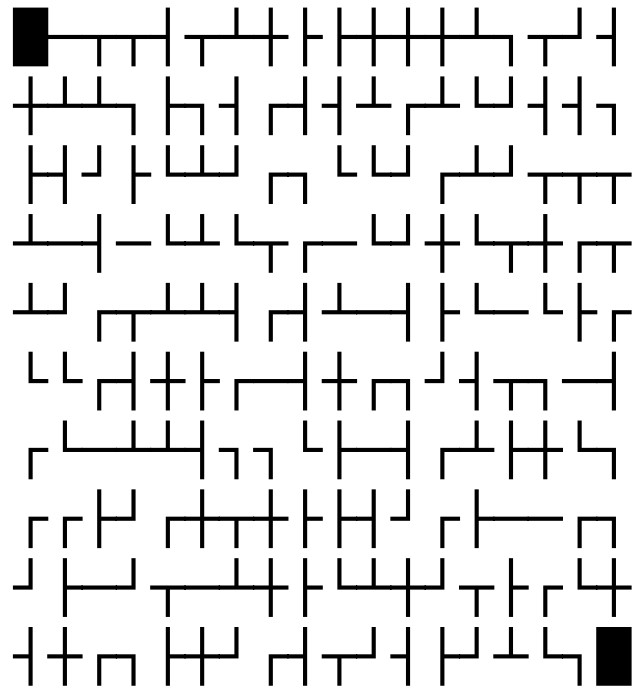

ZWANGSENTSCHLÜSSELUNG für IBITO ( IBIKLI CODE ) mit

QUBITs Rechner ( Quantencomputer ) :

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

Mehrere Schritte

|

|

|

|

|

| |

|

|

|

|

erforderlich !

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

| |

|

|

IBIKLI CODE

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

CFFDLXXS0D1D55DFFCCXX0125544X5555YSDFGGH4G5GF54G5F54V5F4V64V

|

◄ OHNE

POSITIVES ERGEBNIS

|

|

| |

|

|

|

|

|

| |

KLARTEXT :?????????????

|

|

| |

Daten oder Nachrichten Entschlüsselung mit QUBITs

Rechner ohne positives Ergebnis !

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

Vorteile für IBITO - Ibikli Verschlüsselung

|

|

| |

|

|

|

|

|

| |

Sie sind nicht abhängig von einem Gerät.

|

|

| |

Sie benötigen keinen Drittanbieter für Zertifikate.

|

|

| |

Unabhängig vom Betriebssystemen.

|

|

| |

Die Verschlüsselung ist unabhängig vom Endgerät.

|

|

| |

Es ist egal , ob Sie verschlüsselte Nachricht über Mailprogramme

oder über

|

|

| |

Nachrichtendienstprogramme verschicken.

|

|

| |

Die Verschlüsselung ist jederzeit garantiert.

|

|

| |

Absender und Empfänger benötigen keine zusätzliche

Sofware.

|

|

| |

|

|

|

|

|

| |

IBITO Konverter ist ein Taschenrechner.

|

|

| |

Es ist Multiresistenz gegen schädliche Viren.

|

|

| |

Es gibt keine geheime öffentliche Schlüssel und

keinen Masterkey ( Sicherheitsschlüssel ) .

|

|

| |

Verschlüsselte Nachrichten sind daher 101 % sicher.

|

|

| |

|

|

|

|

|

| |

Nachteile für Handelsübliche

Verschlüsselungssysteme

|

|

| |

|

|

|

|

|

| |

Sie benötigen einen Verschlüsselungs - Software.

|

|

| |

Absender und Empfänger benötigen Zertifikate von

einem Drittanbieter.

|

|

| |

Schädliche Viren können übertragen werden.

|

|

| |

Es gibt öffentliche Schlüssel und Masterkey (

Sicherheitsschlüssel ).

|

|

| |

Verschlüsselte Nachrichten sind daher nur 99,99 %

sicher.

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

INFO

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

Bei allen Verschlüsselungssystemen ist zu empfählen

:

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

Während Sie Klartext verschlüsseln oder

entschlüsseln ,

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

WLAN / WIFI

ausschalten

|

|

| |

FLUGMODUS

einschalten

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

oder auch wenn möglich, die Strom Versorgung

trennen.

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

| |

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|