| START IBITO KONVERTER | IMPRESSUM | DATENSCHUTZ | SICHERHEIT | VIDEO | FUNKTION | 1000,00 EUR GUTSCHEIN | ||||||||||||||||||||||||||||||||||||||

|

HILFE

Maschinelle Übersetzung stimmt nur 76% ! Alle Angaben ohne Gewähr |

||||||||||||||||||||||||||||||||||||||

| PRIVATSPHÄRE UND DATENSCHUTZ GEHT UNS ALLE AN ! ? | ||||||||||||||||||||||||||||||||||||||

| Die Künstliche Intelligenz überwacht jeden. | ||||||||||||||||||||||||||||||||||||||

| Die Künstliche Intelligenz belauscht alle ausgeschaltete Telefone. | ||||||||||||||||||||||||||||||||||||||

| Privat Gespräche sollten nicht in der Nähe von ausgeschaltete Telefone stattfinden. | ||||||||||||||||||||||||||||||||||||||

| Klicken Sie auf den Link unten und überzeugen Sie sich selbst. lesen . | ||||||||||||||||||||||||||||||||||||||

| ☛ ☛ HANDELSBLATT NACHRICHT | ||||||||||||||||||||||||||||||||||||||

| ☛ ☛ DIE ZEIT NACHRICHT | ||||||||||||||||||||||||||||||||||||||

| Was ist Internet ? | ||||||||||||||||||||||||||||||||||||||

| Internet ist wie ein Haus . | ||||||||||||||||||||||||||||||||||||||

| Alle Personen, die im Haus sind,können jedes Buch lesen . | ||||||||||||||||||||||||||||||||||||||

| Fremde Personen wollen auch die Bücher lesen . | ||||||||||||||||||||||||||||||||||||||

| 01. Telefongespräche werden mitgehört | ||||||||||||||||||||||||||||||||||||||

| 02. Tagebücher werden gelesen | ||||||||||||||||||||||||||||||||||||||

| 03. Termine werden gelesen | ||||||||||||||||||||||||||||||||||||||

| 04. Bankdaten werden gelesen | ||||||||||||||||||||||||||||||||||||||

| 05. Geheimnisse werden gelesen | ||||||||||||||||||||||||||||||||||||||

| 06. Dokumente werden gelesen | ||||||||||||||||||||||||||||||||||||||

| 07. Nachrichten werden gelesen | ||||||||||||||||||||||||||||||||||||||

| 08. SMS Nachrichten werden gelesen | ||||||||||||||||||||||||||||||||||||||

| 09. E-Mail Inhalte werden gelesen | ||||||||||||||||||||||||||||||||||||||

| 10. Sprachassistenten hören jedes Gespräch mit und leiten an fremde Personen weiter | ||||||||||||||||||||||||||||||||||||||

| 11. Auch privat Gespräche bei ausgeschaltetem Telefon werden abgehört | ||||||||||||||||||||||||||||||||||||||

| 12. Alle ENDE ZU ENDE verschlüsselte Messenger Nachrichten ( Whatsapp , Telegram usw. ) | ||||||||||||||||||||||||||||||||||||||

| werden abgefangen und von fremden Personen gelesen | ||||||||||||||||||||||||||||||||||||||

| Wenn Smartphone auf dem Tisch liegt und ein Whatsapp Nachricht kommt, | ||||||||||||||||||||||||||||||||||||||

| lesen alle Personen die neben Smartphone sich befinden. | ||||||||||||||||||||||||||||||||||||||

| Im Haus sind alle Geheimnisse offen für alle Personen die sich im Haus befinden. | ||||||||||||||||||||||||||||||||||||||

| Wichtige Dokument Inhalte, Geheimnisse und Bankdaten sollten nicht über Telefon oder mit FAX ausgetauscht werden. | ||||||||||||||||||||||||||||||||||||||

| Alle Telefongespräche werden von fremden Personen mitgehört und Fax Inhalt gelesen. | ||||||||||||||||||||||||||||||||||||||

| Wichtige Dokument Inhalte, Geheimnisse und Bankdaten sollten nicht über Internet ausgetauscht werden. | ||||||||||||||||||||||||||||||||||||||

| Alle Daten, verschlüsselt oder nicht verschlüsselt, die mit eMail oder Kurznachrichten Dienste | ||||||||||||||||||||||||||||||||||||||

| Messenger ausgetauscht werden, werden von fremden abgefangen und bei Bedarf entschlüsselt . | ||||||||||||||||||||||||||||||||||||||

| Wichtige Dokument Inhalte, Geheimnisse und Bankdaten sollten nicht auf CLOUD SPEICHER geladen werden. | ||||||||||||||||||||||||||||||||||||||

| Alle Daten, verschlüsselt oder nicht verschlüsselt, die auf CLOUD SPEICHER | ||||||||||||||||||||||||||||||||||||||

| geladen werden, werden von fremden bei Bedarf entschlüsselt und der Inhalt wird gelesen . | ||||||||||||||||||||||||||||||||||||||

| Wichtige Dokument Inhalte, Geheimnisse und Bankdaten sollten auf Computer oder Mobilfunk ohne Internet Verbindung aufbewahrt werden. | ||||||||||||||||||||||||||||||||||||||

| Alle Daten, verschlüsselt oder nicht verschlüsselt, die auf Computer oder Mobilfunk ohne Internet und | ||||||||||||||||||||||||||||||||||||||

| Funk Verbindung gespeichert werden, kann von fremde Personen online nicht eingesehen werden . | ||||||||||||||||||||||||||||||||||||||

| Es gibt Bücher , dass fremde Personen, die nicht ins Haus gehören, nicht lesen dürfen . | ||||||||||||||||||||||||||||||||||||||

| Geheime Dokumente, Geheimnisse, Tagebücher, wichtige Nummern und Adressen . | ||||||||||||||||||||||||||||||||||||||

| Wenn Du akzeptierst, dass fremde Personen deine Bücher mitlesen dürfen, | ||||||||||||||||||||||||||||||||||||||

| dann ist IBITO nicht Interessant für Dich. | ||||||||||||||||||||||||||||||||||||||

| Es gibt aber wichtige Bücher wie Tagebücher, Termine und Geheimnisse die kein fremder lesen darf . | ||||||||||||||||||||||||||||||||||||||

| Wenn Du akzeptierst, dass Dein Tagebuch von vertrauten Personen gelesen werden, | ||||||||||||||||||||||||||||||||||||||

| dann kann IBITO Interessant für Dich sein . | ||||||||||||||||||||||||||||||||||||||

| Was ist IBITO Konverter ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter ist ein Verschlüsselungssystem . | ||||||||||||||||||||||||||||||||||||||

| Wofür braucht man ein Verschlüsselungssystem ? | ||||||||||||||||||||||||||||||||||||||

| Jede Nachricht, jedes private Geheimniss,die über Internet ausgetauscht werden,werden von Künstliche Intelligenz mitgelesen. | ||||||||||||||||||||||||||||||||||||||

| Es gibt ja viele Verschlüsselungssysteme,warum soll man IBITO Konverter benutzen ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter ist einmalig auf der ganzen Welt . | ||||||||||||||||||||||||||||||||||||||

| Für alle Welt Sprachen kann IBITO Konverter benutzt werden . | ||||||||||||||||||||||||||||||||||||||

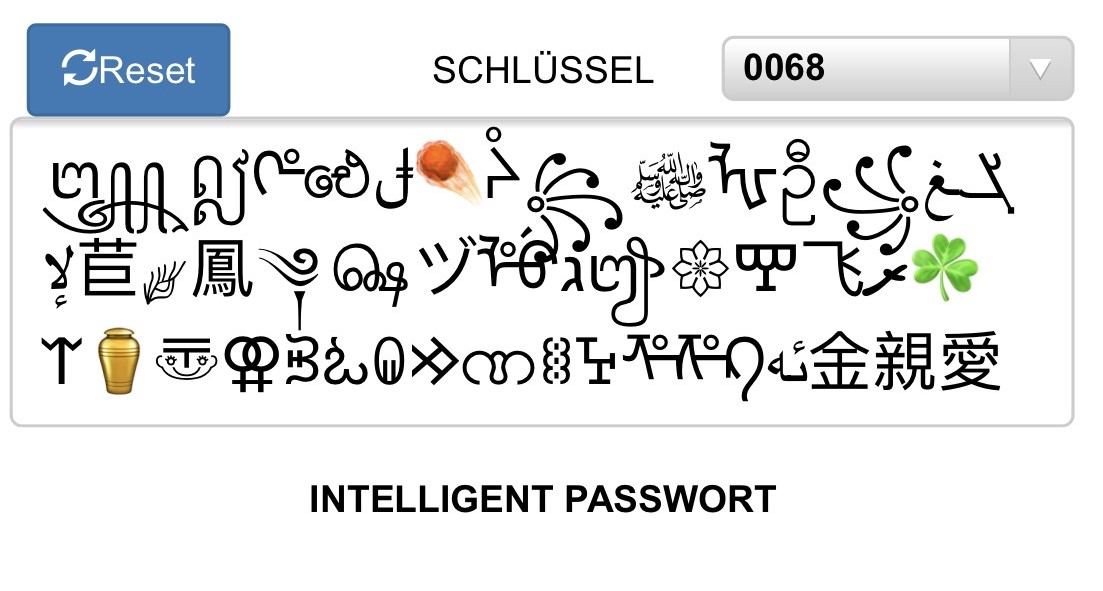

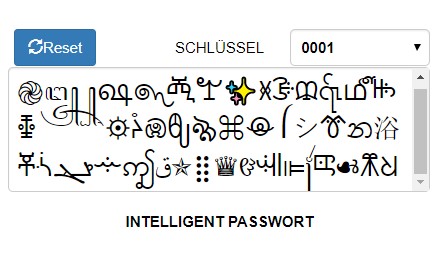

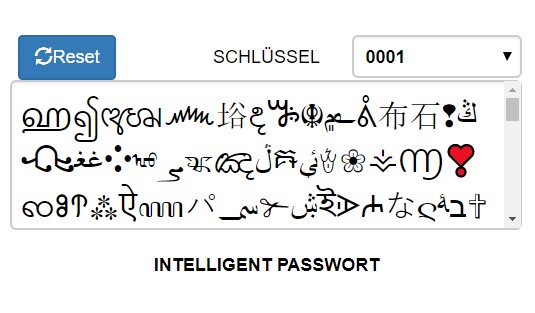

| IBITO Konverter ist mit Intelligente Passwort Systeme ausgestattet . | ||||||||||||||||||||||||||||||||||||||

| Sie können mit IBITO verschlüsselte Geheimnisse auf Papier oder Postkarte drucken und mit Post verschicken. | ||||||||||||||||||||||||||||||||||||||

| Der Empfänger kann den Brief oder Postkarte mit IBITO Konverter entschlüsseln. | ||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||

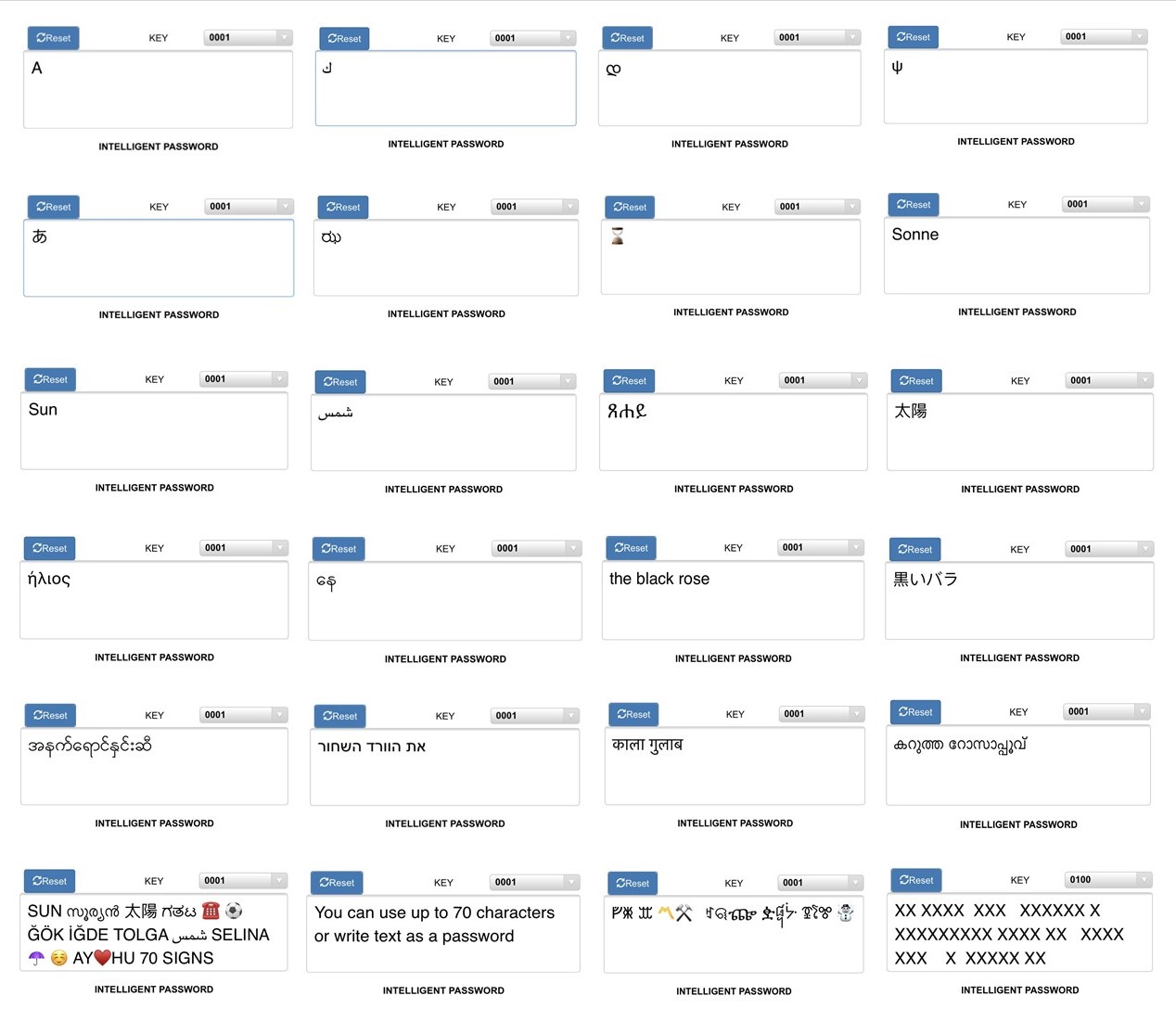

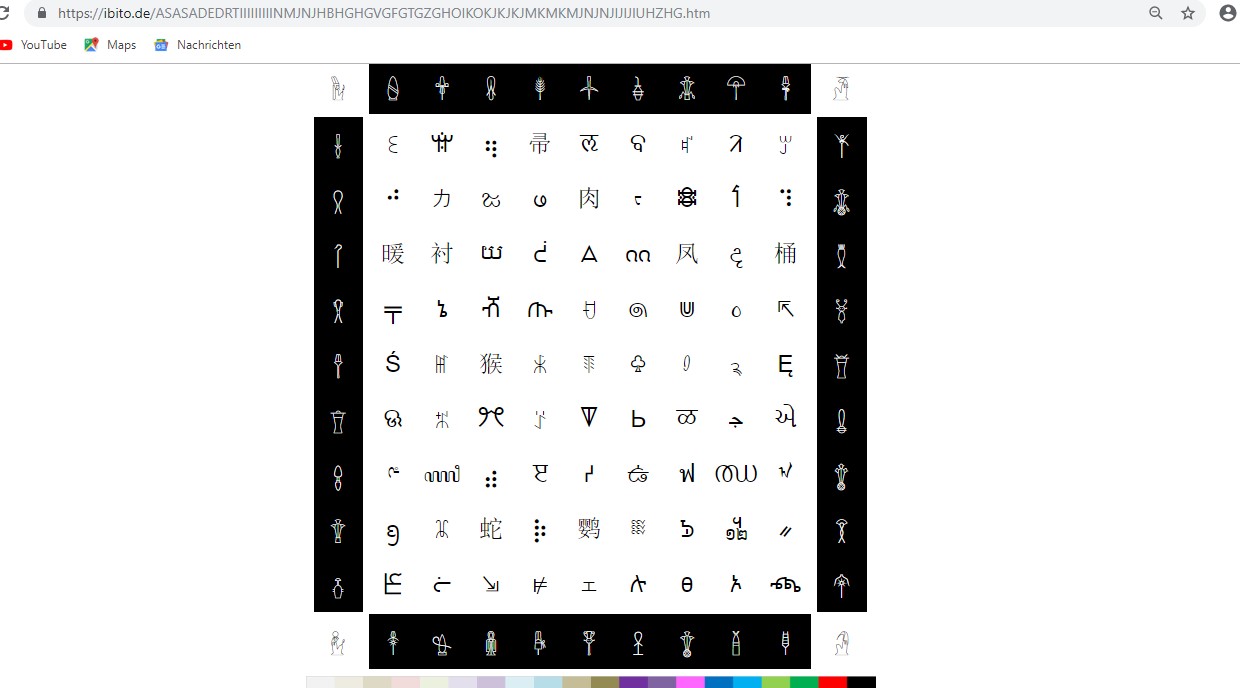

| INTELLIGENTE PASSWORT SYSTEME - Muster Passwörter nicht benutzen ! | ||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||

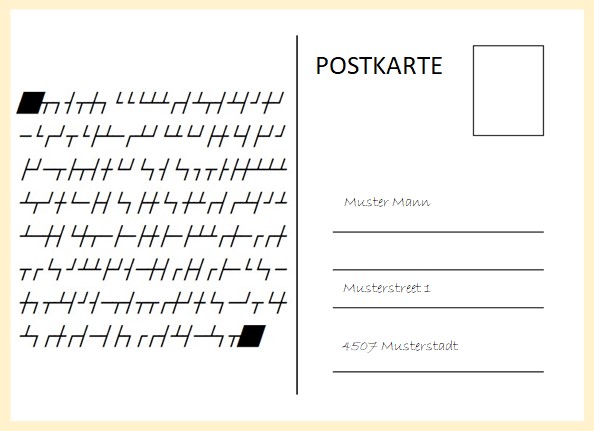

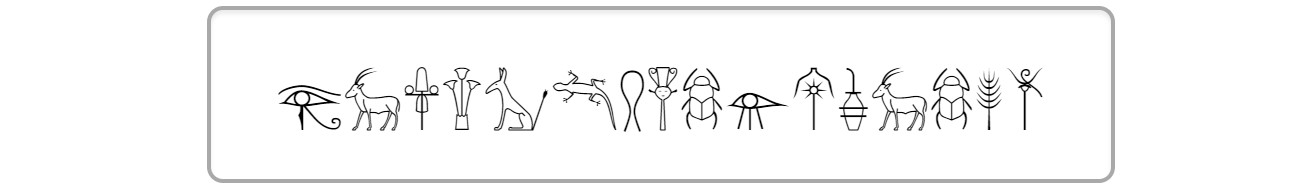

| BRIEF ODER POSTKARTE - IBITO SCHRIFT | ||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||

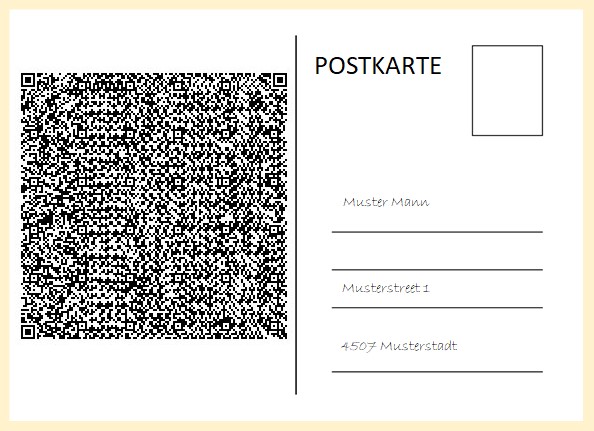

| BRIEF ODER POSTKARTE - QR CODE | ||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||

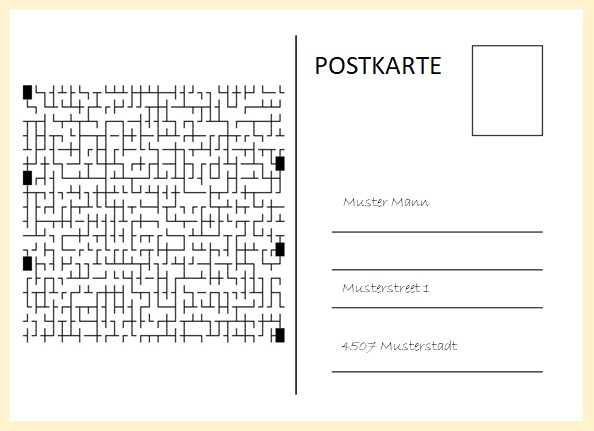

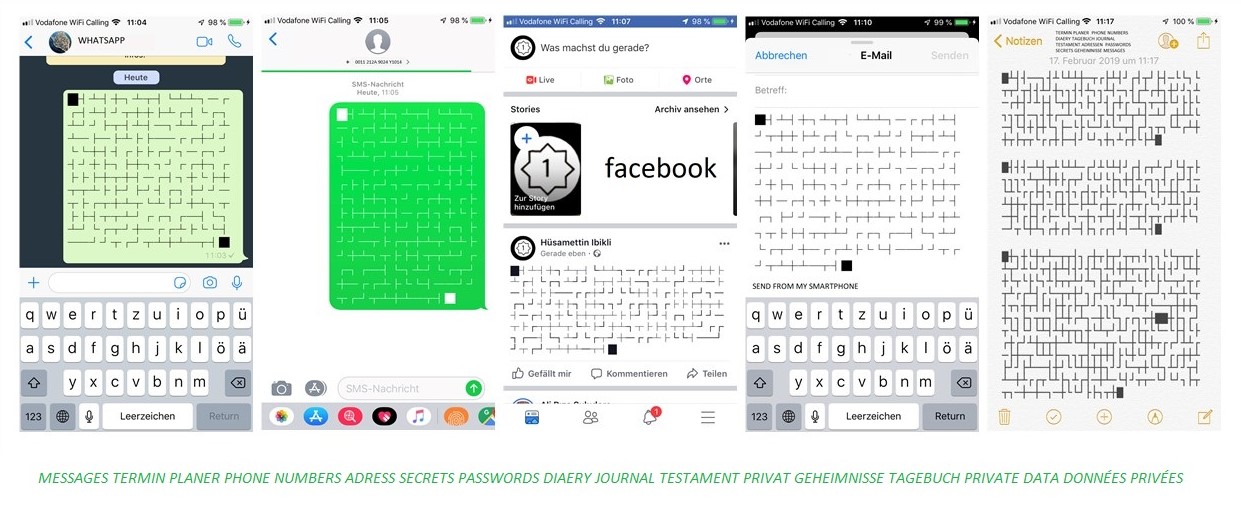

| BRIEF ODER POSTKARTE - LABYRINTH | ||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||

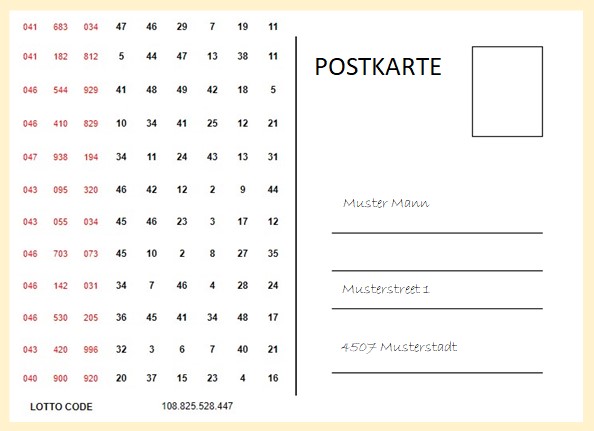

| BRIEF ODER POSTKARTE - Verschlüsselte Lottozahlen | ||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||

| Bei Messenger Dienste (Kurznachrichten Dienste ) werden auch alle Welt Sprachen akzeptiert . | ||||||||||||||||||||||||||||||||||||||

| Was ist der Unterschied ? | ||||||||||||||||||||||||||||||||||||||

| Jede Nachricht,der von Absender an Empfänger gesendet wird,werden bei Messenger Dienste auf Datenspeicher gespeichert . | ||||||||||||||||||||||||||||||||||||||

| Jede Datenbank Anbieter benutzt eigene Verschlüsselungstechnik. | ||||||||||||||||||||||||||||||||||||||

| Jede verschlüsselte Nachricht kann bei Bedarf mit künstliche Intelligenz von Datenbank Anbieter entschlüsselt werden. | ||||||||||||||||||||||||||||||||||||||

| Vertrauliche und geheime Daten, verschlüsselt oder nicht verschlüsselt, sollten nicht über Internet ausgetauscht werden. | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter hat kein Datenbank für Datenspeicher . | ||||||||||||||||||||||||||||||||||||||

| Alle Daten oder Nachrichten,die mit IBITO Konverter verschlüsselt werden,werden nicht auf Datenspeicher gespeichert. | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter funktioniert wie ein Taschenrechner. | ||||||||||||||||||||||||||||||||||||||

| Die Messenger Dienste benutzen ENDE ZU ENDE Verschlüsselung . | ||||||||||||||||||||||||||||||||||||||

| Wie funktioniert IBITO Konverter ? | ||||||||||||||||||||||||||||||||||||||

| Thema ENDE ZU ENDE Verschlüsselung ! | ||||||||||||||||||||||||||||||||||||||

| Ende zu Ende wird verschlüsselt, | ||||||||||||||||||||||||||||||||||||||

| aber was ist mit der MITTE ! | ||||||||||||||||||||||||||||||||||||||

| Funktion ENDE ZU ENDE Verschlüsselung ! | ||||||||||||||||||||||||||||||||||||||

| Ein Haus ( Datenbank - Datenspeicher ) hat ein Eingangstür aus Stahl mit 2 SCHLÖSSER und im Haus mehrere Türe aus Holz für Räume . | ||||||||||||||||||||||||||||||||||||||

| Die beiden SCHLÖSSER werden mit Schlüssel abgeschlossen . | ||||||||||||||||||||||||||||||||||||||

| Von aussen kann kein fremder ins Haus reinkommen . | ||||||||||||||||||||||||||||||||||||||

| Das Haus ist abgesichert . | ||||||||||||||||||||||||||||||||||||||

| Im Haus ist alles offen ( nicht verschlüsselt ) . | ||||||||||||||||||||||||||||||||||||||

| Alle Personen ,die im Haus sind,können jedes Buch lesen. | ||||||||||||||||||||||||||||||||||||||

| Fremde Personen können Schlüssel für Eingangstür anfertigen und ins Haus reinkommen. | ||||||||||||||||||||||||||||||||||||||

| Der fremde Person kann somit auch alle Bücher lesen . | ||||||||||||||||||||||||||||||||||||||

| Das Haus hat offene Bereiche nach aussen. | ||||||||||||||||||||||||||||||||||||||

| Lüftungsschacht für Sauerstoff und Kamin. | ||||||||||||||||||||||||||||||||||||||

| Fremde Personen können diese offene Bereiche benutzen und ins Haus reinkommmen | ||||||||||||||||||||||||||||||||||||||

| ( Öffentliche - oder Sicherheits - Schlüssel ) . | ||||||||||||||||||||||||||||||||||||||

| Bild | ||||||||||||||||||||||||||||||||||||||

| Funktion Ibikli Verschlüsselung - IBITO Konverter ! | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter hat kein Haus . Es gibt auch kein Schlüssel für Eingangstür und Ausgangstür und | ||||||||||||||||||||||||||||||||||||||

| keine offene Bereiche für Sauerstoff Versorgung ( öffentliche Schlüssel ) . | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter besteht nur aus ein Schloss mit ENDLOSSCHLÜSSEL . | ||||||||||||||||||||||||||||||||||||||

| Bild | ||||||||||||||||||||||||||||||||||||||

| ENDLOSSCHLÜSSEL ? | ||||||||||||||||||||||||||||||||||||||

| Für diese Thema werden Antworten in kürze erfolgen . | ||||||||||||||||||||||||||||||||||||||

| Wie behandelt IBITO Konverter die Datenschutz ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter funktioniert ohne Registrierung und ohne Anmeldung . | ||||||||||||||||||||||||||||||||||||||

| Sie müssen keine persönliche Daten eingeben,auch keine eMail Adresse . | ||||||||||||||||||||||||||||||||||||||

| Wenn Du ein eMail bekommst, als Absender IBITO angegeben ist, nicht öffnen. | ||||||||||||||||||||||||||||||||||||||

| IBITO verschickt kein eMails. | ||||||||||||||||||||||||||||||||||||||

| Verschickt IBITO Konverter Werbemails ? | ||||||||||||||||||||||||||||||||||||||

| Nein . | ||||||||||||||||||||||||||||||||||||||

| Kann IBITO, Virus oder Trojaner auf meinem Rechner oder Mobilfunkgerät übertragen ? | ||||||||||||||||||||||||||||||||||||||

| Nein . | ||||||||||||||||||||||||||||||||||||||

| Um ein Virus oder Trojaner mit IBITO übertragen zu können, braucht man einige Sonderzeichen. | ||||||||||||||||||||||||||||||||||||||

| Ohne die Sonderzeichen kann keine Virus oder Trojaner übertragen werden. | ||||||||||||||||||||||||||||||||||||||

| Nur QR - CODE solltest Du vorher auf Viren prüfen lassen. | ||||||||||||||||||||||||||||||||||||||

| Mein Tipp ! | ||||||||||||||||||||||||||||||||||||||

| 1. QR - CODE von unbekannten Absender nicht öffnen. | ||||||||||||||||||||||||||||||||||||||

| 2. QR - CODE nicht automatisch öffnen lassen. | ||||||||||||||||||||||||||||||||||||||

| 3. QR - CODE App so einstellen, bevor Du QR - CODE öffnest, auf Viren prüfft. | ||||||||||||||||||||||||||||||||||||||

| Braucht man für IBITO Konverter ein Software ? | ||||||||||||||||||||||||||||||||||||||

| Nein. | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter funktioniert ohne Software. | ||||||||||||||||||||||||||||||||||||||

| Was ist denn mit Updates ? | ||||||||||||||||||||||||||||||||||||||

| Wie jede anderes Programm wird IBITO Konverter auf neueste Stand aktualiesiert. | ||||||||||||||||||||||||||||||||||||||

| Update erfolgt intern.Du musst keine Updates runterladen. | ||||||||||||||||||||||||||||||||||||||

| Mit welchem Gerät kann ich meine Geheimnisse mit IBITO Konverter auf Geheimtext umwandeln ? | ||||||||||||||||||||||||||||||||||||||

| Mit Computer, Mobilfunkgeräte und Tablets. | ||||||||||||||||||||||||||||||||||||||

| Welche Browser benötige ich für IBITO Konverter ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter funktioniert bei allen Browsern. | ||||||||||||||||||||||||||||||||||||||

| Mein Tipp ! | ||||||||||||||||||||||||||||||||||||||

| Benutzen Sie nur Browser mit VPN. | ||||||||||||||||||||||||||||||||||||||

| Unter Browser Einstellungen, alle Dienste ausschalten | ||||||||||||||||||||||||||||||||||||||

| Zugangsdaten und Passwörter immer löschen | ||||||||||||||||||||||||||||||||||||||

| Browser so einstellen, dass kein Passwort automatisch gespeichert wird. | ||||||||||||||||||||||||||||||||||||||

| Ist es Verboten mit IBITO Konverter Geheimnisse zu verschlüsseln ? | ||||||||||||||||||||||||||||||||||||||

| Nein. | ||||||||||||||||||||||||||||||||||||||

| KI - Künstliche Intelligenz knackt jede bekannte Verschlungstechnik innerhalb von Sekunden und liest den Inhalt . | ||||||||||||||||||||||||||||||||||||||

| Negative Belastungen können dadurch für Staaten entstehen. | ||||||||||||||||||||||||||||||||||||||

| Sichere Nachrichten austausch unter Militär findet nicht über 99,99 % statt . | ||||||||||||||||||||||||||||||||||||||

| RECHT AUF VERSCHLÜSSELUNG - EIN RECHT AUF GEHEIMNISSE | ||||||||||||||||||||||||||||||||||||||

| Was ist Künstliche Intelligenz ? | ||||||||||||||||||||||||||||||||||||||

| Künstliche Intelligenz ist von Menschen entwickelte Computer mit einer hohen Rechenleistung . | ||||||||||||||||||||||||||||||||||||||

| Ist Künstliche Intelligenz ein Gefahr für die Menschen ? | ||||||||||||||||||||||||||||||||||||||

| Nein. | ||||||||||||||||||||||||||||||||||||||

| Künstliche Intelligenz hat positive nutzen für Menschen . | ||||||||||||||||||||||||||||||||||||||

| Naturkatastrophen und Klima veränderungen werden früher erkannt. | ||||||||||||||||||||||||||||||||||||||

| Künstliche Intelligenz belauscht alle abgeschaltete Telefone und Sprachassistenten | ||||||||||||||||||||||||||||||||||||||

| Bei Gefahr oder Hilferufe wird Standort geortet | ||||||||||||||||||||||||||||||||||||||

| Fremdsprachen lernen wird nicht mehr nötig sein. | ||||||||||||||||||||||||||||||||||||||

| Mit künstliche Intelligenz werden alle Sprachen,wie unsere Muttersprache wahr genommen. | ||||||||||||||||||||||||||||||||||||||

| Auch alte ausgestorbene Sprachen werden in Zukunft ihre Nutzung finden. | ||||||||||||||||||||||||||||||||||||||

| Neue Sprachen werden mit künstliche Intelligenz ins Leben gerufen. | ||||||||||||||||||||||||||||||||||||||

| Keine Wartezeiten bei callcenter - aktuell müssen wir manchmal über halbe Stunde warten. | ||||||||||||||||||||||||||||||||||||||

| Es gibt nur ein Nachteil - vor Künstliche Intelligenz sind alle unsere Geheimnisse nicht sicher. | ||||||||||||||||||||||||||||||||||||||

| Bild | ||||||||||||||||||||||||||||||||||||||

| Warum sind alle unsere Daten oder Geheimnisse nicht sicher ? | ||||||||||||||||||||||||||||||||||||||

| Internet ist wie ein Haus. | ||||||||||||||||||||||||||||||||||||||

| Alle Türen im Haus bestehen aus Holz und haben nur Standard Schlosssystem . | ||||||||||||||||||||||||||||||||||||||

| Abgeschlossene Tür kann mit einfachem Mittel geöffnet werden oder | ||||||||||||||||||||||||||||||||||||||

| mit Gewalt die Tür aus Holz mit Faust aufbrechen . | ||||||||||||||||||||||||||||||||||||||

| Standard Holztüre bestehen aus 80 % Karton und 20 % Holz . | ||||||||||||||||||||||||||||||||||||||

| Wir laden auch ungebetene Gäste bewusst oder unbewusst Herzlich ins Haus ein . | ||||||||||||||||||||||||||||||||||||||

| 1. Betriebssysteme benötigen updates . | ||||||||||||||||||||||||||||||||||||||

| 2. Alle Apps sind mit angemeldete Zugangsdaten auf Smartphones . | ||||||||||||||||||||||||||||||||||||||

| 3. Cloud Server . | ||||||||||||||||||||||||||||||||||||||

| 4. Private Festplatte , verschlüsselt oder nicht verschlüsselt . | ||||||||||||||||||||||||||||||||||||||

| 5. Mail Programme und Messenger sind angemeldet . Inhalte können von jedem mitgelesen werden . | ||||||||||||||||||||||||||||||||||||||

| Bei Software Updates werden alle Inhalte aus Rechner oder Smartphones | ||||||||||||||||||||||||||||||||||||||

| an fremde Rechner übertragen . | ||||||||||||||||||||||||||||||||||||||

| Somit werden alle ihre Daten von fremden Personen mitgelesen . | ||||||||||||||||||||||||||||||||||||||

| Wenn Daten auf Cloud Server ( externe Festplatte , Datenbank Dienste ) auch verschlüsselt gespeichert werden , | ||||||||||||||||||||||||||||||||||||||

| kann von fremden entschlüsselt und gelesen werden . | ||||||||||||||||||||||||||||||||||||||

| Viren und Trojaner nisten sich auf unsere Rechner oder Smartphones ein und warten, | ||||||||||||||||||||||||||||||||||||||

| kopieren unsere Daten und eMail Inhalte oder Messenger Nachrichten | ||||||||||||||||||||||||||||||||||||||

| und senden unbemerkt an fremde Rechner. | ||||||||||||||||||||||||||||||||||||||

| Wie kann ich mich dagegen schützen, damit keiner mich ausspioniert ? | ||||||||||||||||||||||||||||||||||||||

| 1. Neue Betriebssystem Software nur mit CD updaten. | ||||||||||||||||||||||||||||||||||||||

| Computer oder Smartphone muss dabei offline sein. | ||||||||||||||||||||||||||||||||||||||

| 2. Wichtige Apps immer ausloggen. | ||||||||||||||||||||||||||||||||||||||

| E-Mail Programme , Online Banking oder Messenger Dienste ausloggen. | ||||||||||||||||||||||||||||||||||||||

| 3. Nur nicht persönliche Daten auf Cloud Server hochladen. | ||||||||||||||||||||||||||||||||||||||

| Sehr vertrauliche Daten, wie VISA - Ausweisnummer oder Adressen gehören nicht auf Cloud Server. | ||||||||||||||||||||||||||||||||||||||

| Unbefugte können alle Inhalte entschlüsseln und Sie negativ belasten. | ||||||||||||||||||||||||||||||||||||||

| 4. Update für Smartphone sollten nicht online ausgeführt werden. | ||||||||||||||||||||||||||||||||||||||

| Während Software update werden alle Daten kopiert und an fremde Rechner verschickt. | ||||||||||||||||||||||||||||||||||||||

| Neue Update Software für Smartphone sollte bei Hersteller für CD angefragt werden. | ||||||||||||||||||||||||||||||||||||||

| Für 101% Sicherheit sollte eine zusätzliche Computer oder Smartphone | ||||||||||||||||||||||||||||||||||||||

| ohne Internet Anschluss zu Verfügung stehen. | ||||||||||||||||||||||||||||||||||||||

| Alle wichtige Daten sind dann sicher. | ||||||||||||||||||||||||||||||||||||||

| Viren und Trojaner können sich nicht einnisten. | ||||||||||||||||||||||||||||||||||||||

| Daten Austausch erfolgt nur mit Fototechnik. | ||||||||||||||||||||||||||||||||||||||

| Kann IBITO Konverter mein Geheimnis mitlesen, wenn ich mit IBITO Konverter auf Geheimtext umwandele ? | ||||||||||||||||||||||||||||||||||||||

| Nein . | ||||||||||||||||||||||||||||||||||||||

| Auch bei eingeschaltete Signal, kann IBITO Konverter deine Geheimnisse nicht lesen. | ||||||||||||||||||||||||||||||||||||||

| Auf was muss ich achten , damit kein fremder mein Geheimnis mitlesen kann ? | ||||||||||||||||||||||||||||||||||||||

| Es gibt für IBITO Konverter Regeln ,die beachtet werden müssen. | ||||||||||||||||||||||||||||||||||||||

| Verwenden Sie mehrere Schlüssel Arten . | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter verfügt intelligente Passwort Systeme . | ||||||||||||||||||||||||||||||||||||||

| Während Geheimtext entschlüsseln,schalten Sie Modem aus. Stellen Sie Mobilfunk auf Flugmodus. | ||||||||||||||||||||||||||||||||||||||

| Auch alle Signale ausschalten,die nach aussen gelangen. Blutooth usw… | ||||||||||||||||||||||||||||||||||||||

| INTELLIGENTES PASSWORT - Es ist ein Muster. Benutzen Sie nicht gleiche Passwort für ihre Geheimnisse. | ||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||

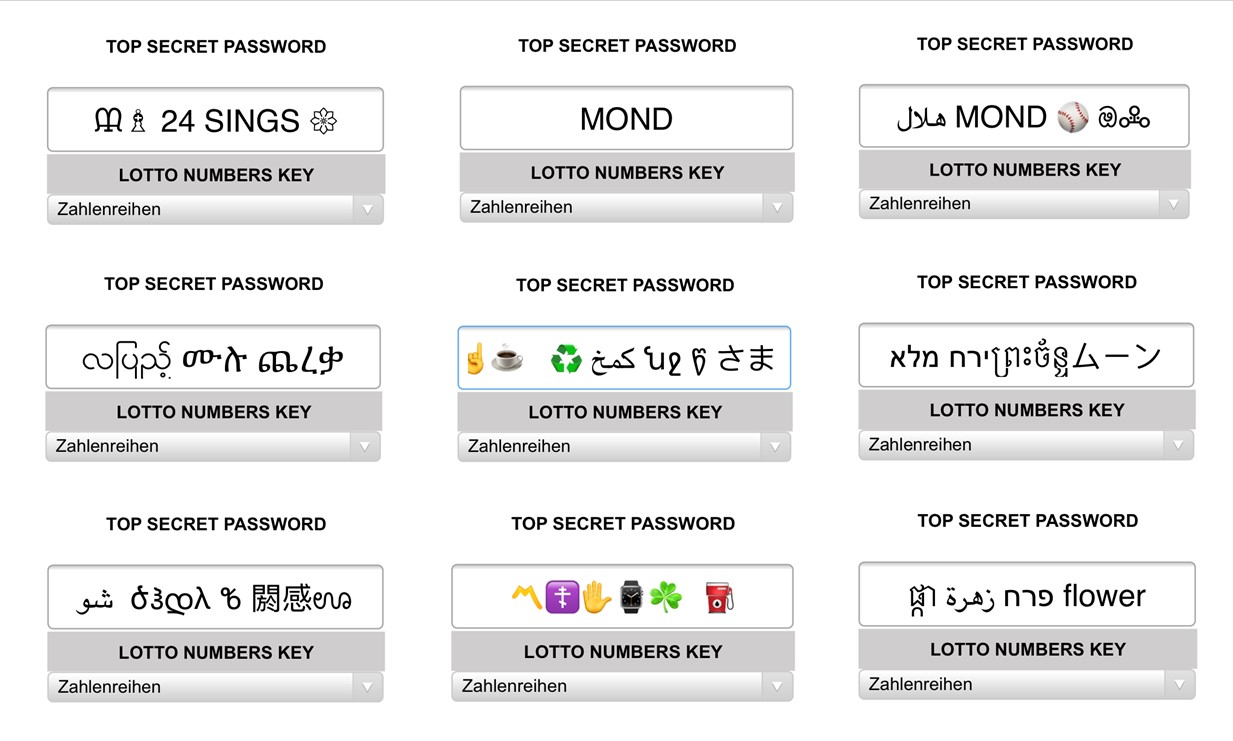

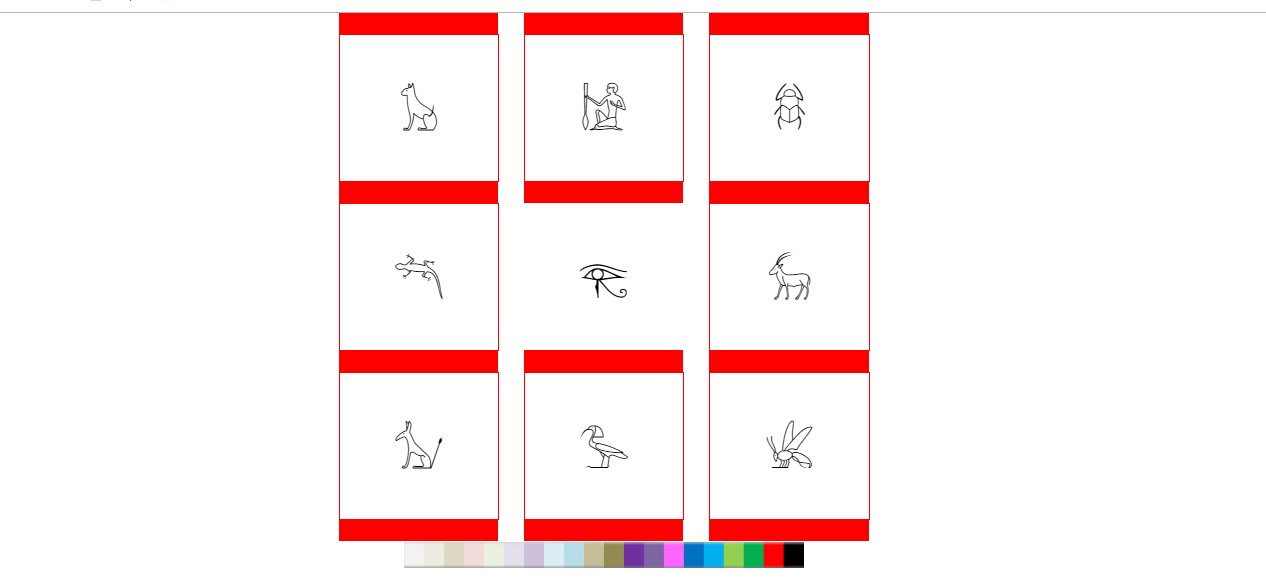

| TOP SECRET KEY UND INTELLIGENTE PASSWORT SYMBOLE | ||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||

| Was ist ein Signal ? | ||||||||||||||||||||||||||||||||||||||

| Radiowellen,Funksignale,Wlansignale und auch Stromleitungen. | ||||||||||||||||||||||||||||||||||||||

| Wenn Wlan oder Modem eingeschaltet ist und Flugmodus aus ist, kann von aussen das Geheimnis | ||||||||||||||||||||||||||||||||||||||

| vor der Umwandlung auf Geheimtext von fremden mitgelesen werden. | ||||||||||||||||||||||||||||||||||||||

| Deshalb immer alle Signale ausschalten ! | ||||||||||||||||||||||||||||||||||||||

| Wenn Signale aus sind,wie soll man dann verschlüsselte Nachricht verschicken ? | ||||||||||||||||||||||||||||||||||||||

| Nur während Geheimnis verschlüsseln, Signale ausschalten. | ||||||||||||||||||||||||||||||||||||||

| Wenn das Geheimnis auf Geheimtext umgewandelt ist,kann Wlan eingeschaltet und Flugmodus ausgeschaltet werden. | ||||||||||||||||||||||||||||||||||||||

| Aber bevor Sie Signale einschalten,alle Passwörter vorher löschen! | ||||||||||||||||||||||||||||||||||||||

| Wenn Sie vorher Passwörter nicht löschen und Signale einschalten,kann von fremden Personen mitgelesen werden. | ||||||||||||||||||||||||||||||||||||||

| Das Internet ist in voller Gefahr ! Jede unbefugte,legale oder illegale Organisationen versuchen Rund um die Uhr | ||||||||||||||||||||||||||||||||||||||

| an fremde Rechner einzudringen und wertvolle Informationen,wie Passwörter oder geheime Daten zu stehlen. | ||||||||||||||||||||||||||||||||||||||

| Sogar Virus und Trojaner werden heimlich auf fremde Rechner eingeschleust,um an Daten zu gelangen oder zu vernichten. | ||||||||||||||||||||||||||||||||||||||

| Wenn legale oder illegale Organisationen das Geheimnis mitlesen, wofür soll dann IBITO Konverter gut sein ? | ||||||||||||||||||||||||||||||||||||||

| Alle weltweit bekannten Verschlüsselungssysteme sind nicht Sicher gegen globale Überwachung . | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter hat kein Datenbank und ist mit intelligente Passwortsysteme ausgestattet. | ||||||||||||||||||||||||||||||||||||||

| Wenn das Geheimnis verschlüsselt ist,kann ohne Schlüssel nicht entschlüsselt werden. | ||||||||||||||||||||||||||||||||||||||

| Wenn ich mein Passwort nicht mehr finde,wie kann ich mein verschlüsseltes Geheimnis wieder entschlüsseln ? | ||||||||||||||||||||||||||||||||||||||

| Wenn Sie Passwort nicht mehr wissen,dann bleibt dein Geheimniss für immer ein verschlüsseltes Geheimnis . | ||||||||||||||||||||||||||||||||||||||

| Gibt es ein Hintertür oder offenes Bereich,wo ich doch mein Geheimnis entschlüsseln kann ? | ||||||||||||||||||||||||||||||||||||||

| Nein . | ||||||||||||||||||||||||||||||||||||||

| Nur die künstliche Intelligenz mit Qubitsrechner (Quantencomputer) wird Millionen von Jahren brauchen,das Geheimnis zu entschlüsseln. | ||||||||||||||||||||||||||||||||||||||

| Was ist ein Virus und was ist ein Trojaner ? | ||||||||||||||||||||||||||||||||||||||

| Ein Virus zerstört oder ändert Programme in deinem Rechner. | ||||||||||||||||||||||||||||||||||||||

| Ein Trojaner kopiert wichtige Daten aus deinem Rechner und sendet bei eingeschaltetem Wlansignal nach aussen. | ||||||||||||||||||||||||||||||||||||||

| Mit Trojaner kann fremdes Person oder Personen hinter deinem Rücken alles sehen,was Du gerade mit deinem Rechner machst. | ||||||||||||||||||||||||||||||||||||||

| Wenn Du Interseiten aufmachst und Passwörter oder Daten eingibts, wird alles von dritte Person beobachtet . | ||||||||||||||||||||||||||||||||||||||

| Genau wie im Kino ! Gratis … | ||||||||||||||||||||||||||||||||||||||

| Alle eMails,Nachrichten,Passwörter,wichtige Dokumente,Bilder und Geheimnisse werden von fremden Personen gelesen . | ||||||||||||||||||||||||||||||||||||||

| Das Internet ist wie ein Haus,alles liegt offen für jeden. Auch Telefon Gespräche werden abgehört. | ||||||||||||||||||||||||||||||||||||||

| Alle Verschlüsselungssysteme haben schwache Passwort Systeme und begrenzte Zeichen . | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter funktioniert ganz anders und ist etwas besonderes. | ||||||||||||||||||||||||||||||||||||||

| Und besitzt intelligentes Passwort Systeme mit unendlichen Kombinationen . | ||||||||||||||||||||||||||||||||||||||

| Medien haben berichtet,viele wichtige Personen,Politiker und Journalisten wurden heimlich von legalen oder illegalen Organisationen | ||||||||||||||||||||||||||||||||||||||

| ausspioniert und auf Twitter veröffentlicht. | ||||||||||||||||||||||||||||||||||||||

| Die Politiker und Journalisten benutzen schwache Verschlüsselungssysteme . | ||||||||||||||||||||||||||||||||||||||

| Auch in Zukunft werden sie von geheimen Organisationen beschattet und bei Bedarf auf Twitter veröffentlicht. | ||||||||||||||||||||||||||||||||||||||

| Vor Jahren gabs PANAMA PAPERS Daten-Leak . | ||||||||||||||||||||||||||||||||||||||

| Die geheimen Daten waren nicht SICHER genug verschlüsselt und gelangte an die Öffentlichkeit . | ||||||||||||||||||||||||||||||||||||||

| KI Künstliche Intelligenz scannt gesamte Internet Inhalte weltweit,rund um die Uhr. | ||||||||||||||||||||||||||||||||||||||

| Geheime Dokumente die auch verschlüsselt sind,kann KI-Künstliche Intelligenz innerhalb von Sekunden knacken und den Inhalt lesen. | ||||||||||||||||||||||||||||||||||||||

| Kann KI-Künstliche Intelligenz mein Rechner auch prüfen ? | ||||||||||||||||||||||||||||||||||||||

| Ja. | ||||||||||||||||||||||||||||||||||||||

| Deshalb immer persönliche Dokumente,Passwörter usw. auf zweite Rechner oder Mobilfunkgerät aufbewahren . | ||||||||||||||||||||||||||||||||||||||

| Somit sind ihre Daten 101% SICHER gegen böse Blicke. | ||||||||||||||||||||||||||||||||||||||

| Mein Tip für alle,benutzen Sie ein zweites Mobilfunkgerät oder Rechner ohne Signal nach aussen . | ||||||||||||||||||||||||||||||||||||||

| Alle wichtige Dokumente,Bilder und Geheimnisse sind dann 101% SICHER . | ||||||||||||||||||||||||||||||||||||||

| Bild | ||||||||||||||||||||||||||||||||||||||

| Warum prüft KI-Künstliche Intelligenz unsere Daten ? | ||||||||||||||||||||||||||||||||||||||

| Es gibt Menschen,horten höhere Geldsummen diskret bei Banken im Ausland . | ||||||||||||||||||||||||||||||||||||||

| Die Banken haben schwache Verschlüsselungssysteme und die Geheimnisse können von jedem gelesen werden. | ||||||||||||||||||||||||||||||||||||||

| Oder es gibt Menschen, verheimlichen Hab und Gut vor dem Sozialstaat um die Sozialstaat auszubeuten. | ||||||||||||||||||||||||||||||||||||||

| Bei Bedarf können Behörden einzelne Personen anonym mit Hilfe Künstliche Intelligenz auf Unterschlagung prüfen. | ||||||||||||||||||||||||||||||||||||||

| Somit sind ihre Daten nur 99,99% SICHER gegen böse Blicke. | ||||||||||||||||||||||||||||||||||||||

| Auch Telefon Gespräche werden von Künstliche Intelligenz gescannt. | ||||||||||||||||||||||||||||||||||||||

| Alle Gespräche werden auf negative Inhalte geprüft .Wenn Du mit jemandem während Telefon Gesprächs über Geld redest, | ||||||||||||||||||||||||||||||||||||||

| dann kann es passieren, dass Du auf rote Liste aufgenommen wirst und Deine Lebenslauf ab Geburt an gescannt wird. | ||||||||||||||||||||||||||||||||||||||

| Auch alle eMails,die Du in deinem Leben bis Jetzt ausgetauschst hast, wird von Künstliche Intelligenz gelesen. | ||||||||||||||||||||||||||||||||||||||

| Alle Mail Adressen sind betroffen, auch bereits gelöschte Mail Adressen, die Du nicht mehr verwendest. | ||||||||||||||||||||||||||||||||||||||

| Auch alle Orte, die Du in deinem Leben besuchst hast und wie Du finanzial aktuell da stehst . | ||||||||||||||||||||||||||||||||||||||

| Wenn Dein Konto unter Null Euro Grenze über Monate anzeigt, dann kann es passieren, | ||||||||||||||||||||||||||||||||||||||

| dass Du von fremde Banken eMail Werbung (Kreditangebot) gesendet bekommst. | ||||||||||||||||||||||||||||||||||||||

| Auch alle Internet Seiten,die Du besuchst hast ,bleiben nicht verschont. Auch wenn die Seiten Adressen gelöscht sind, | ||||||||||||||||||||||||||||||||||||||

| kann Künstliche Intelligenz gelöschte Adressen rückgängig machen und Dich negativ belasten. | ||||||||||||||||||||||||||||||||||||||

| Wenn Du noch ein Navigationsgerät benutzt, dann sind auch alle Orte bekannt,wo Du warst und aktuell wo Du dich aufhältst. | ||||||||||||||||||||||||||||||||||||||

| Mit deinem Mobilfunkgerät werden auch die Orte bekannt, wo Du warst und aktuell dich aufhälst. | ||||||||||||||||||||||||||||||||||||||

| Wenn Du noch ein Elektro Auto hast und an einem Stromnetz anschliest, dann ist Dein Ort auch bekannt für die Künstliche Intelligenz. | ||||||||||||||||||||||||||||||||||||||

| Wie ist denn,wenn ich beim telefonieren meine Telefonnummer unterdrücke ? | ||||||||||||||||||||||||||||||||||||||

| Nur der angerufene kann Deine Telefonnummer nicht sehen. | ||||||||||||||||||||||||||||||||||||||

| Künstliche Intelligenz kann jede Stimme, dazu gehörende Person zuordnen. | ||||||||||||||||||||||||||||||||||||||

| Weltweit sind alle Menschen betroffen,die auf eigene Namen Telefone besitzen. | ||||||||||||||||||||||||||||||||||||||

| Wenn ich meine Stimme Ton bewusst ändere, dann wird ja nicht zugeordnet, oder ? | ||||||||||||||||||||||||||||||||||||||

| Nein. Jede Stimme hat eigene Stimm - Frequenz. | ||||||||||||||||||||||||||||||||||||||

| Daher ist jede Stimme bis Lebensende durch künstliche Intelligenz identifizierbar. | ||||||||||||||||||||||||||||||||||||||

| Auch wenn Du mit einem fremden Telefon telefonierst,wird deine Stimme erkannt und bei Bedarf dein Standort geortet. | ||||||||||||||||||||||||||||||||||||||

| Wie behandelt Künstliche Intelligenz unser Datenschutz ? | ||||||||||||||||||||||||||||||||||||||

| Künstliche Intelligenz kennt kein Datenschutz. | ||||||||||||||||||||||||||||||||||||||

| Genau gesagt, die Künstliche Intelligenz wird von legalen und illegalen Organisationen bedient. | ||||||||||||||||||||||||||||||||||||||

| Warum ist 99,99% nicht Sicher ? | ||||||||||||||||||||||||||||||||||||||

| Es fehlt 0,01% bis 100% Sicherheit. | ||||||||||||||||||||||||||||||||||||||

| Diese fehlende 0,01% kann Dich negativ belasten . | ||||||||||||||||||||||||||||||||||||||

| Noch ein wichtiges Punkt ! | ||||||||||||||||||||||||||||||||||||||

| Benutzen Sie nur Akkus für den zweiten Rechner oder Mobilfunkgerät. | ||||||||||||||||||||||||||||||||||||||

| Wenn der zweite Rechner oder Mobilfunkgerät ( ohne Signal nach aussen ) an Stromnetz angeschlossen ist , | ||||||||||||||||||||||||||||||||||||||

| können fremde Personen an ihrem Rechner oder Mobilfunkgerät über Stromleitung zugreifen und sein unwesen betreiben. | ||||||||||||||||||||||||||||||||||||||

| Es gibt ja Antivirus Programme,wenn ein Virus entdeckt wird,dass Alarmsignal auslöst ? | ||||||||||||||||||||||||||||||||||||||

| Es gibt Virusarten und Trojaner,trotz Antivirus Programme ins Rechner reinkommen und sein Unwesen treiben. | ||||||||||||||||||||||||||||||||||||||

| Wie kann man sich vor böse Geister (Virus und Trojaner) schützen ? | ||||||||||||||||||||||||||||||||||||||

| Um böse Geister ( Virus und Trojaner ) fern zuhalten,benötigt man einen zweiten Rechner oder Mobilfunkgerät ( Smartphone ) . | ||||||||||||||||||||||||||||||||||||||

| Der zweite Rechner oder Mobilfunkgerät ( Smartphone ) darf kein Signal nach aussen senden oder empfangen . | ||||||||||||||||||||||||||||||||||||||

| Darf kein Simkarte besitzen,kein Wlan Verbindung haben,Bluetooth und Hotspot müssen ausgeschaltet sein. | ||||||||||||||||||||||||||||||||||||||

| Flugmodus muss eingeschaltet sein . | ||||||||||||||||||||||||||||||||||||||

| Somit bleibt zweite Rechner oder Mobilfunkgerät ( Smartphone ) sauber. | ||||||||||||||||||||||||||||||||||||||

| Unbefugte können nicht sehen,was Du aktuell machst . | ||||||||||||||||||||||||||||||||||||||

| So kannst Du in Ruhe deine Geheimnisse oder Nachrichten mit IBITO Konverter verschlüsseln . | ||||||||||||||||||||||||||||||||||||||

| Wenn kein Signalverbindung nach aussen,wie soll man dann eine verschlüsselte Nachricht verschicken ? | ||||||||||||||||||||||||||||||||||||||

| Mit Fototechnik wird die verschlüsselte Nachricht an dem Rechner oder Mobilfunkgerät ( Smartphone ) , | ||||||||||||||||||||||||||||||||||||||

| die mit Internet Verbindung ist, übertragen und an Empfänger verschickt. | ||||||||||||||||||||||||||||||||||||||

| Was ist Fototechnik ? | ||||||||||||||||||||||||||||||||||||||

| Fototechnik ist ein Fotoapparat. Mobilfunkgeräte ( Smartphone ) sollten Fotoapparat Funktion haben. | ||||||||||||||||||||||||||||||||||||||

| Mit Fototechnik bleiben böse Geister fern ! | ||||||||||||||||||||||||||||||||||||||

| Welches Kryptotechnik benutzt IBITO Konverter ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter wurde mit Ibikli - Code entwickelt . | ||||||||||||||||||||||||||||||||||||||

| Was ist Ibikli - Code ? | ||||||||||||||||||||||||||||||||||||||

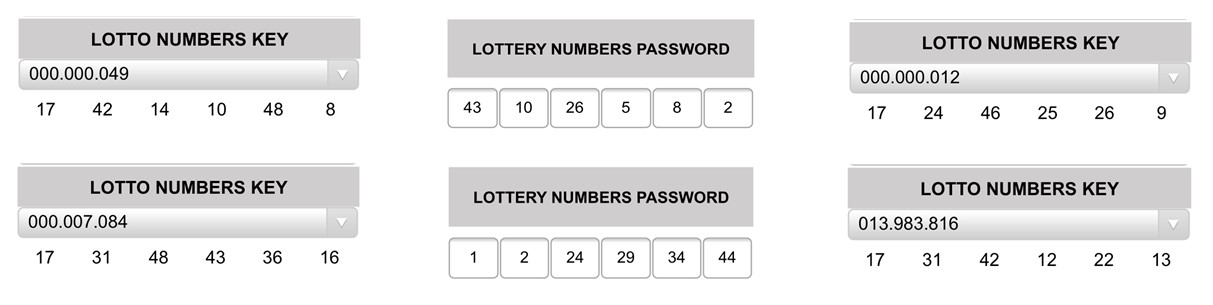

| Ibikli - Code besteht aus Lottologie . | ||||||||||||||||||||||||||||||||||||||

| Was ist Lottologie ? | ||||||||||||||||||||||||||||||||||||||

| Zahlenlotto 6 aus 49 besteht aus 13983816 Zahlenreihen und besteht aus 10.068.347.520 Kombinationen . | ||||||||||||||||||||||||||||||||||||||

| Beispiele : | ||||||||||||||||||||||||||||||||||||||

| Lottozahlen | Kombination | |||||||||||||||||||||||||||||||||||||

| 01 02 03 04 05 06 | 00.000.000.001 | |||||||||||||||||||||||||||||||||||||

| 01 02 03 04 05 07 | 00.000.000.002 | |||||||||||||||||||||||||||||||||||||

| 44 45 46 47 48 49 | 00.013.983.816 | |||||||||||||||||||||||||||||||||||||

| 02 01 03 04 05 06 | 00.013.983.817 | |||||||||||||||||||||||||||||||||||||

| 02 01 03 04 05 07 | 00.013.983.818 | |||||||||||||||||||||||||||||||||||||

| 49 48 47 46 45 44 | 10.068.347.520 | |||||||||||||||||||||||||||||||||||||

| Wofür kann IBITO Konverter benutzt werden ? | ||||||||||||||||||||||||||||||||||||||

| Mit IBITO Konverter können Nachrichten,Botschaften,Passwörter,Geheimnisse und Persönliche Daten verschlüsselt werden . | ||||||||||||||||||||||||||||||||||||||

| Video | ||||||||||||||||||||||||||||||||||||||

| Wie funktioniert IBITO Konverter ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter funktioniert wie ein Taschenrechner . | ||||||||||||||||||||||||||||||||||||||

| Video | ||||||||||||||||||||||||||||||||||||||

| Wieviel Wörter kann verschlüsselt werden ? | ||||||||||||||||||||||||||||||||||||||

| Pro Block können bis 70 Zeichen benutzt werden . | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter ist auf 10 Blöcke geteilt . | ||||||||||||||||||||||||||||||||||||||

| Maximal können 700 Zeichen benutzt werden . | ||||||||||||||||||||||||||||||||||||||

| Für QR - CODE können bis 5 Blöcke benutzt werden . | ||||||||||||||||||||||||||||||||||||||

| Was ist ein Block ? | ||||||||||||||||||||||||||||||||||||||

| Im Block befindet GEHEIMTEXT verschlüsselt . | ||||||||||||||||||||||||||||||||||||||

| Wie ist ein Block aufgebaut ? | ||||||||||||||||||||||||||||||||||||||

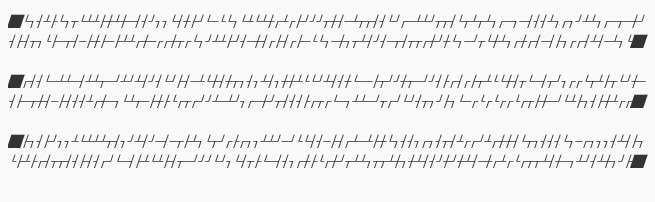

| Ein Block besteht aus 11 verschiedene Symbole und 180 Zeichen . | ||||||||||||||||||||||||||||||||||||||

| Anfangssymbol und Endesymbol sind identisch : | ||||||||||||||||||||||||||||||||||||||

| █ 2 Zeichen | ||||||||||||||||||||||||||||||||||||||

| Die 178 Zeichen bestehen aus 10 Symbolen : | ||||||||||||||||||||||||||||||||||||||

| ┤ ├ ┴ ┬ └ ┘┌ ┐ ─ ┼ | ||||||||||||||||||||||||||||||||||||||

| Wie funktioniert es ? | ||||||||||||||||||||||||||||||||||||||

| Mathematisch gesehen besteht ein Block aus,mit 1 am Anfang und 179 Nullen, also 180 Stellen . | ||||||||||||||||||||||||||||||||||||||

| Kann ein Hochleistungsrechner alle 180 Stellen Kombinationen ausprobieren und den Geheimtext entschlüsseln ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter besteht aus verschiedene Schlüssel Arten . | ||||||||||||||||||||||||||||||||||||||

| Es sollten mindestens 6 Schlüssel Arten benutzt werden . | ||||||||||||||||||||||||||||||||||||||

| 1. Code ☛ █┐┴┤┤┐┌┌┘█ | ||||||||||||||||||||||||||||||||||||||

| 2. Intelligentes Passwort | ||||||||||||||||||||||||||||||||||||||

| 3. Top Secret Passwort | ||||||||||||||||||||||||||||||||||||||

| 4. Lottozahlen Passwort | ||||||||||||||||||||||||||||||||||||||

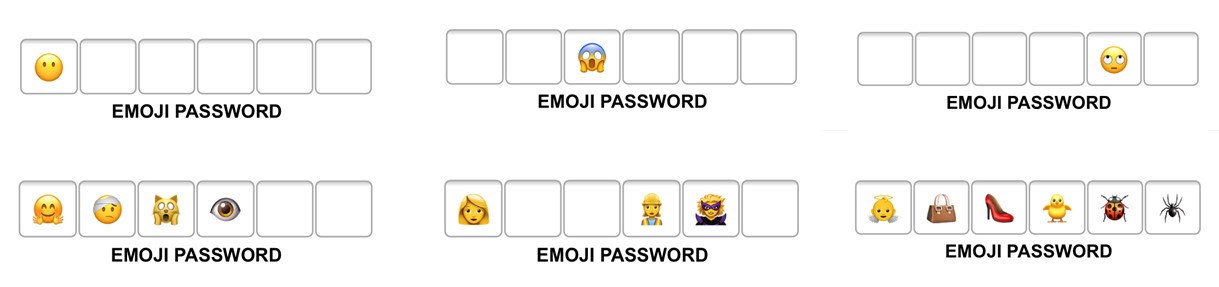

| 5. Emoji Passwort | ||||||||||||||||||||||||||||||||||||||

| 6. Schlüssel Code | ||||||||||||||||||||||||||||||||||||||

| Was ist ein verschlüsselter Text ? | ||||||||||||||||||||||||||||||||||||||

| Seit es Menschen gibt, gibt es Geheimnisse. Manche Informationen sind einfach nicht für jeden bestimmt | ||||||||||||||||||||||||||||||||||||||

| und das Miteinander erscheint weniger kompliziert, wenn nicht alles gerechtfertigt werden muss. | ||||||||||||||||||||||||||||||||||||||

| Solange also ein Geheimnisträger verschwiegen ist, scheint auch das Geheimnis sicher zu sein. | ||||||||||||||||||||||||||||||||||||||

| Allerdings ist das menschliche Gehirn ein unzuverlässiger Speicher und kein dauerhaft sicherer Ort für eine Information, | ||||||||||||||||||||||||||||||||||||||

| die unverfälscht aufbewahrt werden soll. Sicherer ist eine Niederschrift. | ||||||||||||||||||||||||||||||||||||||

| Eine Notiz oder ein Brief garantiert eine exaktere Wiedergabe der Information, als es das Gedächtnis könnte. | ||||||||||||||||||||||||||||||||||||||

| Doch sobald die Information auf einem Zettel physische Gestaltangenommen hat, wird sie angreifbar. | ||||||||||||||||||||||||||||||||||||||

| Zettel können verloren gehen oder entwendet werden. Briefe können abgefangen und gelesen werden. | ||||||||||||||||||||||||||||||||||||||

| Mit diesem Problem waren schon geheime Liebespaare in der Antike konfrontiert, genauso wie die Generäle von Armeen. | ||||||||||||||||||||||||||||||||||||||

| Obwohl mit sehr unterschiedlichen Absichten wollten sowohl das Pärchen als auch die Heerführer nicht, | ||||||||||||||||||||||||||||||||||||||

| dass ihre Briefwechsel von unbefugten Dritten entdeckt und gelesen werden. | ||||||||||||||||||||||||||||||||||||||

| Das erschwert den Austausch von Informationen und der einzige Ausweg scheint die Befestigung der Kommunikationswege zu sein. | ||||||||||||||||||||||||||||||||||||||

| Eine Möglichkeit wäre ein eingeschworener Bote. Doch auch diese können auf verschiedene Weise dazu gebracht werden, | ||||||||||||||||||||||||||||||||||||||

| die Nachricht herauszugeben. Damit ist das zentrale Problem immer noch nicht gelöst. | ||||||||||||||||||||||||||||||||||||||

| Wie kann verhindert werden, dass jemand anderes als der bestimmte Empfänger auf den Inhalt der Nachricht zugreifen kann? | ||||||||||||||||||||||||||||||||||||||

| Kryptographie ist wichtig, weil Geheimnisse zu haben ein Recht ist. | ||||||||||||||||||||||||||||||||||||||

| Klartext | ||||||||||||||||||||||||||||||||||||||

| Klartext ist der Terminus, der die geschriebene Nachricht bezeichnet. | ||||||||||||||||||||||||||||||||||||||

| Im Klartext sind alle Informationen, die kryptographisch verschleiert werden sollen, einsehbar. | ||||||||||||||||||||||||||||||||||||||

| Geheimtext | ||||||||||||||||||||||||||||||||||||||

| Der Geheimtext ist der Text, der sich aus der Anwendung eines kryptographischen Verfahrens auf einen Klartext ergibt. | ||||||||||||||||||||||||||||||||||||||

| Schlüssel | ||||||||||||||||||||||||||||||||||||||

| Der Schlüssel ist das notwendige Geheimnis, das bestenfalls nur dem Sender und dem Empfänger bekannt ist. | ||||||||||||||||||||||||||||||||||||||

| Ein Schlüssel kann ein Wort, ein komplexer Satz, eine Zahl oder ein beliebige Zeichenfolge sein. | ||||||||||||||||||||||||||||||||||||||

| Er ist nötig, um einen Klartext zu ver- oder zu entschlüsseln. | ||||||||||||||||||||||||||||||||||||||

| Wie schwer ist die Bedienung ,um ein Text | ||||||||||||||||||||||||||||||||||||||

| zu verschlüsseln ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter funktioniert wie ein Taschenrechner . | ||||||||||||||||||||||||||||||||||||||

| Die Bedienung sieht sehr schwer aus ? | ||||||||||||||||||||||||||||||||||||||

| Nein , die Bedienung ist sehr einfach . Kann von jeden sehr schnell gelernt werden . | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter benötigt kein Software . | ||||||||||||||||||||||||||||||||||||||

| Sie müssen kein Experte sein , um IBITO zu bedienen . | ||||||||||||||||||||||||||||||||||||||

| Jeder ,der mit Taschenrechner rechnen kann , kann auch IBITO Konverter bedienen . | ||||||||||||||||||||||||||||||||||||||

| Funktion wie ein Taschenrechner ,wie denn ? | ||||||||||||||||||||||||||||||||||||||

| Beispiel : | ||||||||||||||||||||||||||||||||||||||

| Eins plus Neun ist gleich Zehn . | ||||||||||||||||||||||||||||||||||||||

| Eins ist Klartext, Neun ist Schlüssel und Zehn ist Geheimtext . | ||||||||||||||||||||||||||||||||||||||

| Der Geheimtext,also Zahl Zehn, kann nur mit Schlüssel,also mit Zahl Neun auf Klartext,also auf Zahl Eins zurück gestellt werden . | ||||||||||||||||||||||||||||||||||||||

| Was ist ein Schlüssel ? | ||||||||||||||||||||||||||||||||||||||

| Mit Schlüssel wird Klartext unleserlich gemacht . | ||||||||||||||||||||||||||||||||||||||

| Auf der ibito.de Seite sind zu viele Zahlen,Symbole,Buchstaben und Emojis zu sehen, | ||||||||||||||||||||||||||||||||||||||

| wofür sind die ? | ||||||||||||||||||||||||||||||||||||||

| Alles,was sie auf der Seite sehen ,sind Schlüssel . | ||||||||||||||||||||||||||||||||||||||

| Es gibt über 6000 Symbole . | ||||||||||||||||||||||||||||||||||||||

| Was ist Intelligentes Passwort ? | ||||||||||||||||||||||||||||||||||||||

| Intelligentes Passwort besteht aus 70 Zeichen und über 6000 Symbolen. | ||||||||||||||||||||||||||||||||||||||

| Standard Passwort Beispiel : | ||||||||||||||||||||||||||||||||||||||

| wX2AyU8aPiKtO48xX1 | ||||||||||||||||||||||||||||||||||||||

| IBITO Passwort Beispiel : | ||||||||||||||||||||||||||||||||||||||

| ᙋEቾ☘帚Aꗶ꧃⢶27⛽ЯЉףضضДל | ||||||||||||||||||||||||||||||||||||||

| Was ist Top Secret Passwort ? | ||||||||||||||||||||||||||||||||||||||

| Top Secret Passwort besteht aus 24 Zeichen und über 6000 Symbolen. | ||||||||||||||||||||||||||||||||||||||

| Was ist Lottozahlen Passwort ? | ||||||||||||||||||||||||||||||||||||||

| Für Lottozahlen Passwort können bis 6 Lottozahlen aus 10.068.347.520 Kombinationen gesetzt werden . | ||||||||||||||||||||||||||||||||||||||

| Was ist Emoji Passwort ? | ||||||||||||||||||||||||||||||||||||||

| Für Emoji Passwort können bis 6 Emojis aus 1200 Symbolen gesetzt werden . | ||||||||||||||||||||||||||||||||||||||

| Beispiel : | ||||||||||||||||||||||||||||||||||||||

| 👸 🐩 😎 👩🎓 👜 🎨 | ||||||||||||||||||||||||||||||||||||||

| Für Emoji High Passwort können bis 39 Emojis aus 1200 Symbolen gesetzt werden . | ||||||||||||||||||||||||||||||||||||||

| Was ist Persönliche Schlüssel ? | ||||||||||||||||||||||||||||||||||||||

| Für persönliche Schlüssel können Buchstaben und Zeichen unsortiert gesetzt werden . | ||||||||||||||||||||||||||||||||||||||

| Welche Schlüssel Arten gibt es noch ? | ||||||||||||||||||||||||||||||||||||||

| Lotto 6 aus 49 | ||||||||||||||||||||||||||||||||||||||

| Lotto 5 aus 49 | ||||||||||||||||||||||||||||||||||||||

| Lotto 4 aus 49 | ||||||||||||||||||||||||||||||||||||||

| Lotto 3 aus 49 | ||||||||||||||||||||||||||||||||||||||

| Lotto 6 aus 49 Archiv | ||||||||||||||||||||||||||||||||||||||

| Für weitere Schlüssel Arten,benutzen Sie bitte die Videos auf YouTube . | ||||||||||||||||||||||||||||||||||||||

| Zu viele Schlüssel. Wie soll man alles merken ? | ||||||||||||||||||||||||||||||||||||||

| IBITO Schlüsselsysteme bestehen aus Logische Algorithmen. | ||||||||||||||||||||||||||||||||||||||

| Schlüssel Beispiel : Lotto 49 Archiv | ||||||||||||||||||||||||||||||||||||||

| ALICE 03.12.2011 Tippfelder 99 Reihe 19 | ||||||||||||||||||||||||||||||||||||||

| Mit Lotto 49 Archiv können viele Schlüssel Kombinationen erzeugt werden. | ||||||||||||||||||||||||||||||||||||||

| Kann jeder sehr leicht im Kopf behalten. | ||||||||||||||||||||||||||||||||||||||

| Video | ||||||||||||||||||||||||||||||||||||||

| Für welche Sprache funktioniert IBITO Konverter ? | ||||||||||||||||||||||||||||||||||||||

| Für alle Welt Sprachen . | ||||||||||||||||||||||||||||||||||||||

| Lateinische ,Russische ,Hebräische und Arabische Buchstaben sind eingefügt . | ||||||||||||||||||||||||||||||||||||||

| Buchstaben für andere Sprachen können manuell eingefügt werden . | ||||||||||||||||||||||||||||||||||||||

| Warum hat persönliche Schlüssel Box und Lateinische Buchstaben Box ein " X " unten links ? | ||||||||||||||||||||||||||||||||||||||

| Damit man mit Lateinische Buchstaben schreiben kann ,soll " X " Zeichen unten links | ||||||||||||||||||||||||||||||||||||||

| für Lateinische Buchstaben Box und " X " Zeichen unten links für persönliche Schlüssel Box vorhanden sein . | ||||||||||||||||||||||||||||||||||||||

| Um ein Text mit der deutsche Sprache oder mit englische Sprache zu schreiben ,benutzt man lateinische Buchstaben . | ||||||||||||||||||||||||||||||||||||||

| Für russische oder hepräische Sprache muss das " X " unten links bei russische Buchstaben Box vorhanden sein . | ||||||||||||||||||||||||||||||||||||||

| Für arabische Sprache muss das " X " unten links bei arabische Buchstaben Box vorhanden sein . | ||||||||||||||||||||||||||||||||||||||

| Wie genau funktioniert das " X " Zeichen System ? | ||||||||||||||||||||||||||||||||||||||

| Für Lateinische Buchstaben : | ||||||||||||||||||||||||||||||||||||||

| " X " Zeichen unten links lateinische Buchstaben Box und " X " Zeichen unten links persönlische Schlüssel Box vorhanden sein . | ||||||||||||||||||||||||||||||||||||||

| Das Feld für " X " Zeichen für russische Buchstaben Box und arabische Buchstaben Box leer sein . | ||||||||||||||||||||||||||||||||||||||

| Für russische und hebräische Buchstaben : | ||||||||||||||||||||||||||||||||||||||

| " X " Zeichen unten links russische Buchstaben Box und " X " Zeichen unten links persönlische Schlüssel Box vorhanden sein . | ||||||||||||||||||||||||||||||||||||||

| Das Feld für " X " Zeichen für lateinische Buchstaben Box und arabische Buchstaben Box leer sein . | ||||||||||||||||||||||||||||||||||||||

| Für arabische Buchstaben : | ||||||||||||||||||||||||||||||||||||||

| " X " Zeichen unten links arabische Buchstaben Box und " X " Zeichen unten links persönlische Schlüssel Box vorhanden sein . | ||||||||||||||||||||||||||||||||||||||

| Das Feld für " X " Zeichen für lateinische Buchstaben Box und russische Buchstaben Box leer sein . | ||||||||||||||||||||||||||||||||||||||

| Video | ||||||||||||||||||||||||||||||||||||||

| IBITO Konverter soll ja für alle Weltsprachen funktionieren,aber es sind nur 3 Schriftarten zu sehen . | ||||||||||||||||||||||||||||||||||||||

| Wie schreibe ich griesisch oder armanisch oder chinesisch ? | ||||||||||||||||||||||||||||||||||||||

| Mit IBITO Konverter können alle Weltsprachen Buchstaben bedient werden . | ||||||||||||||||||||||||||||||||||||||

| Beispiel für griesische Buchstaben : | ||||||||||||||||||||||||||||||||||||||

| Sie können persönliche Schlüssel Box mit griesische Buchstaben unsortiert belegen . | ||||||||||||||||||||||||||||||||||||||

| Oder ein anderes Buchstaben Box auswählen . | ||||||||||||||||||||||||||||||||||||||

| Zum Beispiel : russische und hepräische Buchstaben Box . | ||||||||||||||||||||||||||||||||||||||

| Die griesische oder armenische Buchstaben sollen nur in einem der 3 Boxen vorhanden sein . | ||||||||||||||||||||||||||||||||||||||

| Video | ||||||||||||||||||||||||||||||||||||||

| Weitere Fragen und Antworten folgen in Kürze . | ||||||||||||||||||||||||||||||||||||||